Auteur: Lili | Traduit par: Sovereign Monk | Ladies in Bitcoin

Cette technique élimine l'erreur humaine liée à l'utilisation d'un porte-monnaie électronique (il suffit de mémoriser sa phrase de départ).

Qu'est-ce que la stéganographie ?

La stéganographie, telle qu'elle s'applique à l'informatique, est le processus qui consiste à dissimuler un fichier ou un message sensible dans un autre fichier ordinaire (qu'il s'agisse d'un fichier en clair, d'une image, d'une vidéo ou d'un fichier son).

Un cas d'utilisation de la stéganographie par un détenteur de bitcoins

Cet article examine comment on peut utiliser les techniques de stéganographie pour masquer des informations sensibles telles qu'une phrase d'amorçage ou une clé privée de bitcoin en utilisant uniquement des outils Linux standard. La technique discutée consiste à cacher une phrase de démarrage bitcoin dans une photo de la liste d'appareils photo d'un utilisateur (une simple photo de vacances). Il n'est pas nécessaire dans ce cas de mémoriser une phrase de départ, de l'écrire sur un papier et/ou de porter un portefeuille matériel. C'est idéal pour un détenteur de bitcoins soucieux de l'OPSEC ou pour toute personne opérant dans un environnement hostile.

AVIS ! Le sujet de la stéganoraphie est vaste. Ce guide n'a pas pour but d'être un ouvrage exhaustif sur le sujet. Un chercheur en sécurité compétent ou un adversaire dévoué pourrait en théorie trouver les fichiers cachés ou casser ce modèle. Ce tutoriel est simplement une introduction à ce sujet et un guide pour la mise en œuvre d'une technique de stéganoraphie à l'aide d'outils de ligne de commande courants. Ce guide sert de point de départ aux utilisateurs avancés qui souhaitent approfondir ce sujet et développer leur propre système. Par ailleurs, ce document est fourni à titre d'information uniquement, il ne s'agit pas d'un conseil juridique ou financier.

Outils nécessaires

Pour suivre ce tutoriel, vous aurez besoin d'un shell bash ou d'un émulateur de terminal.

Si vous n'utilisez pas un ordinateur Linux, les outils suivants sont disponibles :

- Utilisateurs de Windows : installez Bash pour Windows

- Utilisateurs mobiles : téléchargez Termux pour Android sur F-Droid (n'utilisez pas la version Google play de termux, elle est cassée et n'est pas mise à jour !)

Comment utiliser la stéganographie pour cacher votre phrase d'amorçage

ÉTAPE 1 : Commencez par créer un répertoire pour stocker les fichiers que vous souhaitez cacher, entrez la commande suivante :

ÉTAPE 2 : Ouvrez un nouveau fichier en utilisant votre éditeur de texte préféré. Dans cet exemple, nous nommerons le fichier seed.txt. Saisissez les 12-24 mots de votre phrase d'amorçage dans ce fichier, enregistrez et fermez l'éditeur. Vous pouvez également utiliser la commande "echo" pour placer les mots dans le fichier comme suit :

ÉTAPE 3 : Ensuite, nous allons crypter le fichier texte que nous venons de créer en utilisant openssl pour fournir une couche de sécurité supplémentaire au cas où le fichier secret serait découvert (entrez la commande ci-dessous). L'utilisateur peut également utiliser PGP s'il est familier avec cette méthode.

En entrant cette commande, vous serez invité à entrer un mot de passe et à le vérifier. Une fois que c'est fait et que vous êtes ramené à votre invite, vous pouvez maintenant supprimer la version en clair du fichier en utilisant cette commande :

ÉTAPE 4 : Créez un autre répertoire pour y stocker votre fichier à des fins de compression et enregistrez ce fichier en tant que fichier .zip afin de le rendre accessible depuis la plupart des ordinateurs modernes. Dans cet exemple, nous appellerons ce nouveau répertoire "secrets". Entrez les commandes suivantes :

mv seed.txt.enc secrets/

zip -r secrets.zip secrets/

Maintenant nous pouvons supprimer le répertoire en utilisant la commande suivante :

NOTE : Le répertoire secrets a été créé simplement pour compresser le fichier sous forme de zip. Le fichier secrets.zip est "en dehors" du répertoire secrets/. Lorsque vous compressez des fichiers en utilisant zip ou tar dans unix, le répertoire original reste intact. Par conséquent, vous devez supprimer le répertoire secrets (comme indiqué dans l'étape ci-dessus) car il contient les informations que vous cachez. Vous ne voulez pas en laisser une copie sur votre ordinateur pour qu'un adversaire puisse la trouver.

ÉTAPE 5 : En utilisant votre navigateur de fichiers ou votre méthode préférée, choisissez une image à utiliser pour stocker le fichier zip secret, ici nous l'appellerons image.jpg. Une fois que vous avez votre image et votre fichier zip, combinez les deux en utilisant les commandes ci-dessous. Comme nous utilisons une image jpg, nous pouvons renommer le fichier de sortie en "dubai.jpg" puisqu'il utilise la même extension :

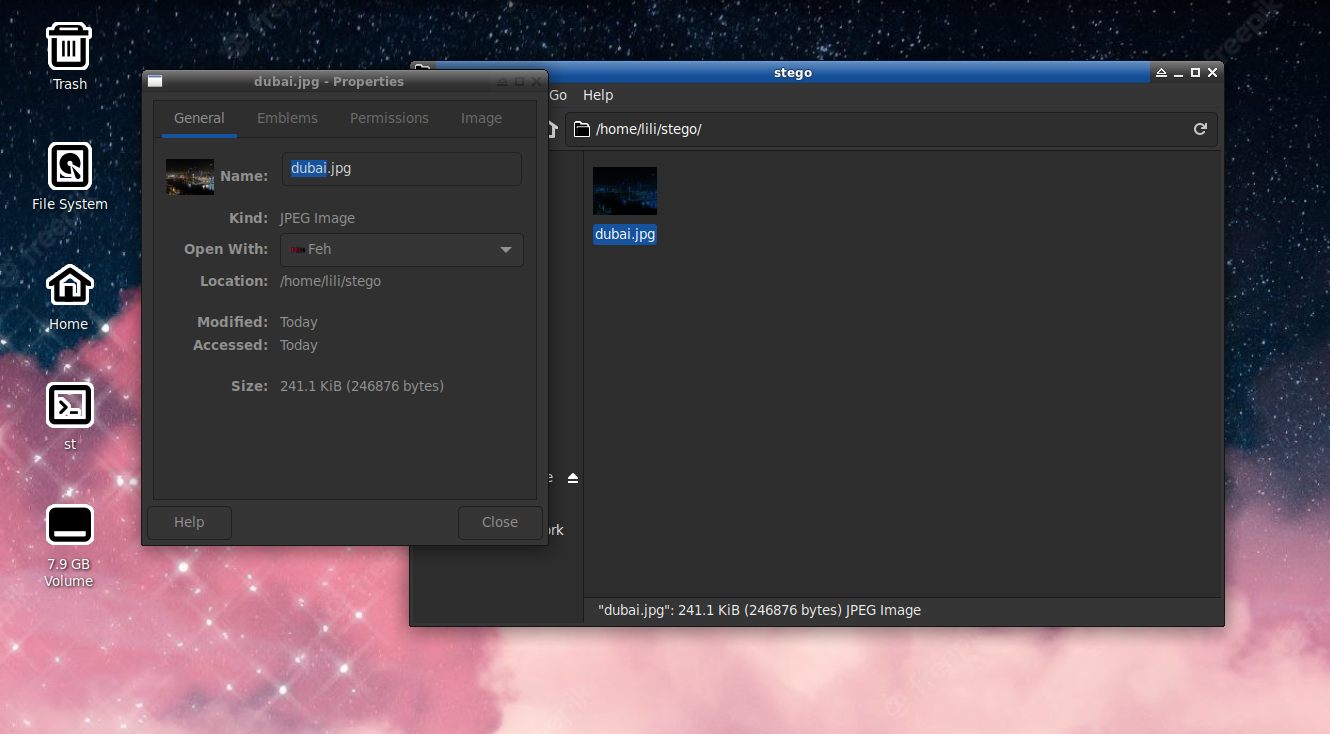

Nous avons maintenant une image contenant notre fichier secret crypté (la phrase d'amorçage) appelée "dubai.jpg" et nous pouvons supprimer en toute sécurité tous les autres fichiers :

Toute personne fouinant à l'aide d'un explorateur de fichiers ne verrait que l'image (dubai.jpg) sans se douter qu'un secret y est caché :

REMARQUE : Une photo de la ligne d'horizon de Dubaï prise pendant les vacances a été choisie pour cacher la phrase d'amorçage car une telle image ne risque pas de faire sourciller. Choisissez toujours une image simple, ne soyez pas extravagant et n'utilisez pas d'images liées au bitcoin.

ÉTAPE 6 : Accédez aux données cachées dans l'image, dans ce cas, la phrase de semence. Pour accéder à ces données, il suffit d'exécuter :

Le dossier contenant les informations secrètes que vous y avez placées en suivant les étapes précédentes sera maintenant accessible. Si vous avez crypté les données en utilisant l'étape OpenSSL ci-dessus, utilisez la commande suivante pour les décrypter et entrez votre mot de passe lorsque vous y êtes invité. Le fichier sera disponible en clair après cette étape.

ÉTAPE 7 : Copiez la phrase d'amorçage sur un morceau de papier, puis supprimez le fichier en clair contenant ces informations pour préserver votre secret.

ÉTAPE 8 : Téléchargez un portefeuille bitcoin (idéalement via F-Droid ou par téléchargement direct de l'APK) et chargez-y la phrase de démarrage. Vous pouvez maintenant dépenser et recevoir des bitcoins normalement.

Et c'est tout ! Cette méthode ne nécessite rien d'autre que quelques outils Unix standard et un peu de patience. Quant aux cas d'utilisation en dehors des phrases de démarrage et des clés privées de bitcoin... votre imagination est la limite !

Dernières réflexions

Pour résumer, la stéganographie est une forme de cryptographie qui permet à quiconque de dissimuler un élément d'information sensible dans un fichier ordinaire (qu'il s'agisse d'un fichier en clair, d'une image, d'une vidéo ou d'un fichier son).

Cette technique est plus adaptée à ceux qui sont extrêmement soucieux de l'OPSEC ou qui opèrent dans un environnement hostile. Quoi qu'il en soit, cette technique a de nombreux cas d'utilisation et constitue une bonne compétence à maîtriser.

Si vous avez aimé cet article, suivez-moi pour en savoir plus ! Vous avez des questions ? Envoyez-moi un DM sur Twitter @marketsbylili ou un e-mail à marketsbylili@protonmail.com.

PayNym

PayNym

Sovereign Monk

Bitcoin, Privacy & Individual Sovereignty Maximalist | Founder of European Bitcoiners - for Free and Open Bitcoin Education.

follow me :

Related Posts

Personal Server - How to setup and configure

Jun 09, 2024

Come iniziare con LIGHTNING NETWORK

Aug 03, 2023

Die Bitcoin-Angebotsformel erklärt

Jun 05, 2023