Publié dans Bitcoin Magazine | Publication 13.10.2021 |

Auteur: Level39

Traduit par: Sovereign Monk

Cet article est mis à disposition sur le site web de European Bitcoiners à des fins d'éducation, d'information et de traduction uniquement et ne constitue ni un conseil financier ni un droit sur les détails mentionnés dans le rapport.

Tous les droits sont détenus par l'auteur de l'original.

Le 4 octobre 2021, Facebook, ainsi que WhatsApp et Instagram, ont disparu d'internet.

Leurs noms DNS ont cessé de se résoudre, et leurs IP d'infrastructure étaient hors ligne. Ils étaient complètement déconnectés d'internet. Au même moment, il a été signalé que 1,5 milliard de personnes se seraient fait voler leurs données personnelles sur Facebook et les auraient mises en vente. Pour aggraver les choses, tous ceux qui comptaient sur Facebook pour se connecter à des services tiers étaient également dans le noir. Les boutons de connexion que nous voyons sur tant de pages web sont un symptôme du problème.

Traduit avec www.DeepL.com/Translator (version gratuite)

Et comme si cela ne suffisait pas, la veille, la dénonciatrice Frances Haugen a révélé dans l'émission "60 Minutes" que Facebook a longtemps entretenu une culture qui "choisissait d'optimiser ses propres intérêts" au détriment de ce qui était bon pour le public.

Mais il n'est pas nécessaire qu'il en soit ainsi. Ces dernières semaines, des membres clés du World Wide Web Consortium (W3C), menés par Mozilla, ont entravé les efforts visant à approuver une norme web qui permettrait à des milliards de personnes de contrôler de manière privée et sécurisée leurs propres données et identités. La proposition - qui a été élaborée pendant des années et qui n'est plus qu'à quelques mois de la ligne d'arrivée - est connue sous le nom d'identifiants décentralisés (DID). Ces membres du W3C, dans un geste opportuniste flagrant, protègent leurs propres flux de revenus, pour eux-mêmes et pour leurs idéologies politiques, au détriment des milliards de personnes qui bénéficieraient d'une telle norme web. Il semble que Facebook ne soit pas le seul à encourager une culture qui place les intérêts commerciaux internes au-dessus de l'intérêt public.

Sans preuve d'identité, un individu ne peut accéder aux services bancaires, obtenir un emploi ou bénéficier du droit de vote. Selon la Banque mondiale, 1,1 milliard de personnes ne sont pas en mesure de prouver formellement leur identité. La majorité d'entre elles vivent en Afrique et en Asie et plus d'un tiers sont des enfants qui ne sont pas enregistrés. Les Nations unies identifient la "préservation de l'identité" comme un droit fondamental de l'enfant (article 8 de la Convention des Nations unies relative aux droits de l'enfant). En Europe, la norme du Règlement général sur la protection des données (RGPD) ne comporte pas de dispositions relatives à l'authentification des utilisateurs. Les usurpateurs d'identité peuvent profiter de cette omission pour voler des données dans des pools de données, ce qui entraîne l'augmentation des vols d'identité et des fraudes en ligne. Les DID peuvent résoudre tous ces problèmes.

Les entreprises qui détiennent nos données personnelles dans leurs systèmes centralisés se sont avérées être des gestionnaires désespérément inadéquats de ces données. Le monde a connu une augmentation massive des vols d'identité, et la croissance du capitalisme de surveillance - une industrie de l'ombre entière qui analyse, vend et monétise nos données. En 2018, 2,8 milliards de dossiers de consommateurs ont été exposés par des violations de données, entraînant un coût estimé à plus de 654 milliards de dollars. La violation de données d'Equifax en 2017 a exposé les données personnelles de plus de 147 millions de personnes, touchant 56 % des Américains. Récemment, il a été révélé que Syniverse, une entreprise qui achemine des milliards de messages texte pour les plus grands opérateurs de téléphonie mobile, a discrètement révélé que des pirates étaient à l'intérieur de ses systèmes pendant cinq ans.

C'est nous qui devrions être les propriétaires de nos identifiants, pas les entreprises. Les applications et les entreprises étant devenues nos contrôleurs d'identité de facto, les utilisateurs n'ont aucun contrôle sur leur propre identité. Entre les implications sociétales et financières, c'est un impératif moral de mettre en œuvre la norme web DID et de donner aux utilisateurs le pouvoir de sécuriser leurs propres identités. Si l'éthique de l'auto-défense est "pas vos clés, pas vos pièces", l'éthique des DID est "pas vos DID, pas votre identité".

Qu'est-ce que les DID ?

Mais comment les DID y parviennent-ils et quel est le rapport avec Bitcoin ? Tout d'abord, nous devons apprendre comment fonctionnent les DID. Les DID sont des identifiants cryptographiquement sécurisés que les utilisateurs créent, possèdent et contrôlent - indépendamment des identités centralisées. Ils comprennent des implémentations décentralisées robustes, protégeant contre la falsification et l'interdiction.

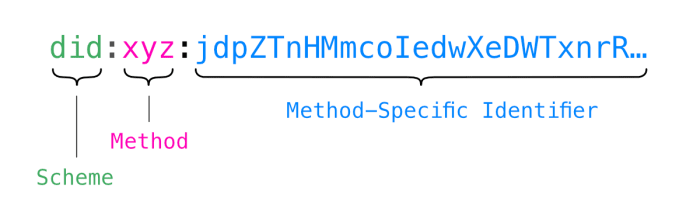

Les DID sont une syntaxe simple, semi-lisible par l'homme, qui décrit une méthode et un identifiant.

Bien qu'un DID puisse être utilisé pour décrire quelque chose d'aussi simple qu'une clé publique, l'identifiant DID pointera souvent vers une adresse où l'on peut trouver un document DID correspondant. Dans sa forme la plus simple, le document DID public contient des clés publiques et des points de terminaison. Les points de terminaison sont des destinations sur l'internet où vivent nos données cryptées et privées.

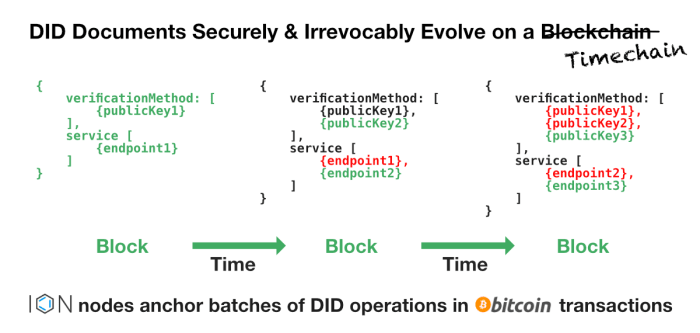

En ancrant le document DID initial et toutes les modifications ultérieures sur la blockchain, tout au long de notre vie, nous pouvons prouver la chronologie irréversible des modifications apportées à nos documents DID au fil du temps. Dans l'exemple suivant, imaginez que vous ancrez un document DID à une adresse sur la blockchain afin que les gens puissent trouver vos données lorsque vous leur donnez votre identifiant DID. De temps en temps, toute modification que vous apportez au document au fil des ans (comme lorsque vous obtenez un nouveau téléphone et que vous renouvelez les clés) sera ancrée dans les futurs blocs de la blockchain. (Fait amusant : l'appellation originale de Satoshi Nakamoto pour la blockchain Bitcoin était une "timechain").

Les blockchains ne sont pas techniquement nécessaires pour les DID. Cependant, les documents DID résident idéalement dans un cadre qui résout de manière robuste le problème de l'Oracle chronologique, et qui est accessible aux tiers d'une manière inviolable que le propriétaire individuel peut entièrement contrôler. Les blockchains ouvertes les plus sûres et les plus résistantes à la censure, comme Bitcoin, sont des systèmes idéaux pour ancrer les documents DID, car les blockchains sont un registre d'événements décentralisé, immuable et chronologique sur lequel l'ensemble de l'humanité peut s'accorder. La blockchain atteste de l'ordre des événements, et la preuve de travail est ce qui relie cela à notre perception du temps.

En d'autres termes, vous pouvez publier de nouvelles modifications à votre document DID, pendant toute une vie, et la blockchain garantit que tout le monde peut convenir que le document est exact et à jour. Pensez-y comme à un Google Doc qu'aucune autorité centrale ne contrôle. Un tel système doit survivre à toutes les entreprises et fournir un service qui peut durer toute une vie, voire plus. Ainsi, plus la blockchain est robuste, décentralisée, sécurisée et durable, mieux c'est. Il n'y a pas de meilleur choix pour sécuriser les DID que Bitcoin - tout le reste est une expérience risquée.

Pas seulement pour les connexions

Et les DID ne servent pas seulement à se connecter. Nous pouvons attacher ces identifiants à n'importe quoi dans le monde virtuel.

Imaginez un avenir où les DID sont attachés à tout, comme n'importe quel objet Schema.org - la norme convenue pour les données sémantiques communes. Ces objets définissent pratiquement tout ce avec quoi nous interagissons dans le cyberespace : listes d'épicerie, listes de lecture de musique, vidéos, blocs de citations, articles de blog, nouvelles, événements, organisations, produits, critiques, lieux, etc. Les listes de choses auxquelles les DID peuvent être appliqués sont pratiquement infinies.

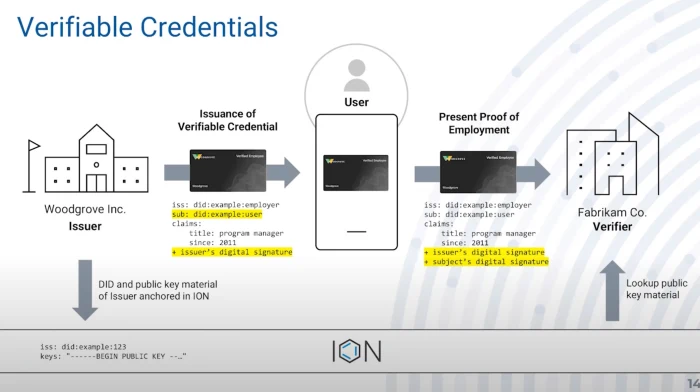

Les DID sont idéaux pour les organisations qui délivrent des "titres vérifiables" aux DID des utilisateurs, comme des diplômes numériques, des preuves d'emploi, des licences, des actes de propriété, des certifications de barreaux, des notaires, etc. Les organisations gèrent leurs propres DID et délivrent les justificatifs vérifiables aux DID que les utilisateurs créent eux-mêmes - de cette façon, chaque institution et chaque individu est entièrement responsable de la création et du partage de ses propres identités. Chaque utilisateur peut avoir de nombreux DID différents, pour toutes sortes de personnages.

Il existe de nombreuses méthodes de DID et de nombreux projets pour chacune de ces méthodes. Nous examinerons ci-dessous la méthode ION, qui est un réseau ouvert utilisant le bitcoin pour sécuriser les DID de manière chronologique. Microsoft contribue au développement public de ION par le biais de la Decentralized Identity Foundation (DIF), comme le font de nombreuses autres entités qui veulent devenir les leaders de l'émission et de la gestion des Verifiable Credentials. Ni Microsoft ni aucune autre entité ne contrôle ION.

ION et BITCOIN

ION est un réseau d'identifiants décentralisés de couche 2 ouvert, public et sans permission qui fonctionne sur Bitcoin pour permettre la mise en place à l'échelle de DID W3C robustes, décentralisés et résistants aux interdictions. Contrairement aux autres protocoles DID, ION est un protocole sidetree purement déterministe, qui ne nécessite pas de jetons spéciaux, de validateurs de confiance ou de mécanismes de consensus supplémentaires ; la progression linéaire de la timechain de Bitcoin est tout ce qui est nécessaire à son fonctionnement.

ION a choisi Bitcoin comme blockchain, car il s'agit de la blockchain la plus sûre, la plus décentralisée et la plus résistante à la censure. Bitcoin est la seule et unique timechain.

"Donc, pour nous, le bitcoin était une condition nécessaire au succès. La raison pour laquelle ce n'était pas une vente super difficile était que c'était quelque chose que nous devions avoir et nous savions que nous ne pouvions pas le posséder. Nous voulions quelque chose de différencié et de décentralisé - parce que sinon, nous pourrions le faire avec une base de données comme Azure... Avec le bitcoin, l'un des principaux éléments - et il a fallu le comprendre - était la sécurité. Tous ces autres cas d'utilisation possibles sont en fait un symptôme du fait que personne ne le contrôle. Ce sur quoi nous avons vraiment fondé notre décision, c'est la nature décentralisée et la sécurité. C'est le coût de l'attaque et la façon dont vous ordonnez les transactions qui sont importants. Lorsque nous avons commencé à faire les comptes, nous avons réalisé que Bitcoin était la seule chaîne dont l'attaque serait probablement trop coûteuse." -Daniel Buchner, Microsoft Decentralized Identity.

ION est un cadre qui préserve la vie privée. Tous les DID sont publics, de la même façon que le système de noms de domaine (DNS) du World Wide Web est public. Pourtant, les DID ne contiennent aucune donnée personnelle. ION ne s'intéresse qu'à la documentation des clés de cryptage et des points d'extrémité de routage. Les DID ne sont pas attribués aux individus par une tierce partie. Au lieu de cela, les utilisateurs créent leurs propres DID et signent des opérations à partir de leur propre portefeuille privé pour les émettre soit directement sur la blockchain Bitcoin, soit vers un nœud ION qui regroupera efficacement plusieurs des opérations cryptées en une seule transaction de bloc Bitcoin.

Une seule transaction Bitcoin pourrait, en théorie, regrouper des millions d'opérations ION. Ce seul fait invalide l'argument fallacieux et fallacieux selon lequel une seule transaction Bitcoin est supposée inefficace. Rien ne pourrait être plus éloigné de la vérité.

Les nœuds ION observent chaque nouveau bloc de la blockchain Bitcoin, pour les nouvelles opérations ION, afin de rester synchronisés. Il n'est pas nécessaire d'obtenir un consensus entre les nœuds de ION - il s'agit d'un processus purement déterminé par les données, basé sur le dernier état de la blockchain Bitcoin.

ION est conçu pour s'adapter à l'ensemble de la planète. Son opération de mise en lots peut traiter des milliers de DID par seconde, soit des dizaines de milliards d'opérations par an. Même si, un jour, le coût d'une seule transaction Bitcoin devait passer à 100 dollars, chaque mise à jour de DID coûterait à l'utilisateur environ 1 cent, l'utilisateur moyen effectuant peut-être 100 de ces opérations par an. De telles opérations sont peu fréquentes dans la pratique quotidienne, par exemple le transfert de clés privées d'un ancien téléphone à un nouveau.

ION peut prendre en charge la totalité du globe avec plus de 50 milliards d'opérations DID par an. Bien que cela ne soit pas obligatoire, n'importe qui peut faire fonctionner un nœud ION avec un Raspberry Pi et un disque dur de très grande taille. Le disque peut même être élagué à 4 % du total des données.

Références vérifiables

Le fondement même des justificatifs vérifiables est la possibilité de signer une preuve de quelqu'un à quelqu'un d'autre. Par exemple, votre employeur peut utiliser son DID pour signer des justificatifs d'emploi sur les DID de ses employés et ces derniers peuvent aller n'importe où et prouver qu'ils sont bien employés par l'entreprise.

Dans ce cas, ION est simplement utilisé pour rechercher les clés publiques derrière les DID et effectuer la signature. Les informations d'identification vérifiables de l'employé et de l'employeur sont ensuite mises à la disposition des autres pour vérification, lorsque l'utilisateur en donne l'autorisation.

Il est compréhensible que les gens s'inquiètent de la façon dont cette technologie pourrait être utilisée par les gouvernements. En soi, les DID sont relativement purs. Ce qui est alarmant, c'est la façon dont des entités autoritaires pourraient délivrer des identifiants à partir de leurs propres serveurs centralisés. Cependant, les justificatifs peuvent tout aussi bien être rattachés à des identifiants centralisés ou fédérés qui ne nous offrent aucun contrôle.

Le fait que les DID puissent agir comme un conduit pour des identifications potentiellement injustes est totalement orthogonal. Les DID sont créés par les utilisateurs et les informations d'identification vérifiables que les utilisateurs ajoutent à leurs propres DID sont émises par des entités centralisées qui peuvent être démantelées.

Il peut être utile de considérer l'identité comme un vêtement. Aujourd'hui, les entités centralisées nous obligent à porter les vêtements qu'elles nous délivrent dans leurs prisons en ligne. Les DID sont des vêtements que nous cousons nous-mêmes et que nous choisissons indépendamment de porter pour nos différentes personnalités. La garde-robe des DID est flexible - nous pouvons choisir de porter une cape d'invisibilité pseudonyme si nous le souhaitons. Tant que nous conservons nos clés privées, personne d'autre ne peut porter nos vêtements. Les références vérifiables sont les badges, ou lettres écarlates, que la société nous contraint à attacher à certains types de vêtements. Les badges que nous portons sur nos vêtements peuvent faire partie d'un réseau de confiance ou peuvent être coercitifs. La timechain est le grand livre incorruptible de type DNS que nous utilisons pour communiquer où nos vêtements peuvent être vus.

La coercition pour attacher des badges ou des lettres écarlates à nos vêtements est un autre nom pour la société - cela se produit avec ou sans DID. Bitcoin nous aide à construire des sociétés meilleures et plus justes, tandis que les DID agissent comme une couche d'identité au sein de ces sociétés.

Les DID + Identity Hubs = Le Web sémantique

Les documents DID peuvent pointer vers des points de terminaison d'acheminement - des endroits où vos données sont stockées en toute sécurité. Le groupe de travail sur le stockage sécurisé des données du DIF a un projet de développement de magasins de données personnelles ou "Identity Hubs", qui sont des serveurs privés où les utilisateurs conserveront un coffre-fort crypté de leurs données personnelles.

Des sociétés comme Umbrel sont positionnées pour être les fournisseurs de centres d'identité à domicile de l'avenir. Pour ceux qui ne peuvent ou ne veulent pas posséder leurs propres données, des tiers de confiance pourraient fournir des services de conservation des données. L'éthique de l'auto-gardiennage s'applique toujours ici : "Pas votre serveur, pas vos données".

Les DID sont tous publics, tout comme les domaines DNS. Les individus ou les services peuvent aller sur le Hub de n'importe qui et lui poser des questions, et l'utilisateur contrôle qui y a accès. Un développeur pourrait créer un robot d'exploration de chaque DID, rechercher des objets de produits d'occasion et créer une interface utilisateur côté client qui ressemblerait beaucoup à Craigslist.

Le web des identités est le web sémantique que le monde a toujours voulu. Il n'y a pas besoin d'explorer les pages web dans un monde basé sur les DID. Les applications ou les utilisateurs peuvent cURLer les données de n'importe quelle entreprise ou personne, et prouver toutes sortes de choses auprès de parties de confiance. Cela rend le web sémantique accessible entre pairs et entreprises. Ci-dessous, nous allons explorer différents cas d'utilisation de ce web sémantique :

MESSAGERIE

Avec les communications DID, également connues sous le nom de DIDComm, les identificateurs décentralisés et les centres d'identité fournissent un stockage de données cryptées DID et une couche de messagerie qui peuvent remplacer les protocoles ponctuels (par exemple, Signal) par une norme universelle pour les communications cryptées entre pairs.

Si vous connaissez le DID de quelqu'un, vous pouvez rechercher son point de terminaison de routage, sa clé publique et lui envoyer un message crypté, sans intermédiaire, et ce message peut atterrir dans son magasin de données privé où il peut le lire dans une application de messagerie côté client. Cela signifie que les développeurs peuvent créer des applications, comme Signal ou Telegram, sur une infrastructure standardisée où l'application est principalement une interface utilisateur avec quelques fonctionnalités construites autour. DIDComm ne peut être ni censuré ni déplacé. Les utilisateurs ont le contrôle total de leurs interactions. Il est plausible que Twitter puisse incorporer les DID et les Identity Hubs dans son projet Bluesky.

Alors que les applications Bitcoin Lightning, comme Sphinx, deviennent populaires pour la messagerie, DIDComm est une solution plus robuste. Au lieu d'envoyer des messages avec un dispositif Lightning élaboré qui se greffe sur une infrastructure mal équipée pour le trafic des applications, il est plus facile d'utiliser une couche cryptée standard qui est en fait conçue pour le trafic des applications. Et si Lightning est une technologie étonnante, qui change la vie, pour le transfert d'argent, il est loin d'être idéal d'attacher la messagerie à une infrastructure de transaction qui ne peut fondamentalement pas gérer tout ce qu'elle doit faire. De plus, Lightning exige que vous ayez toujours un nœud Lightning en ligne, pour résoudre les recherches, ce qui n'est pas nécessaire avec DIDComm.

ACCREDITATION

De nombreuses activités dans notre monde nécessitent l'établissement de la confiance entre les participants. Les DID et les Identity Hubs permettent aux individus, aux organisations et aux entreprises de publier des informations d'identification que d'autres peuvent découvrir et vérifier indépendamment. Par exemple, si vous voulez vérifier qu'une école est accréditée, vous pouvez résoudre le DID d'une école et l'utiliser pour récupérer des objets d'accréditation, tels qu'une accréditation, à partir du hub de cette école.

VOYAGE

Aujourd'hui, vos préférences, vos billets, vos réservations et autres données de voyage sont éparpillés dans des centaines d'applications d'hôtel, de compagnie aérienne et de voyage différentes, dans un désordre énorme et inapplicable. Les DID et les centres d'identité peuvent contribuer à unifier l'expérience de ces applications.

Imaginez que vous accordiez à votre hôtel la possibilité de visualiser et de modifier l'objet de votre voyage. Vous accordez à votre agence de location de voitures la possibilité de visualiser et de modifier ce même objet de voyage et elle est capable de recevoir et de réagir aux mises à jour que vous ou votre hôtel apportez au voyage. Votre hub assure le suivi de toutes les mises à jour et vous pouvez visualiser le voyage à l'aide d'une application qui est principalement orientée client et basée sur une interface utilisateur. Votre Identity Hub agit comme un serveur personnel, remplaçant le besoin de capitalisme de surveillance et de services d'agrégation de voyages comme Google.

EMPÊCHER LES FAUX PROFONDS

Les célébrités ou les hommes politiques peuvent émettre des DID et signer n'importe quel texte ou vidéo et ajouter leur signature pour que d'autres puissent la vérifier.

Par exemple, si un navigateur web prenait en charge les DID, un utilisateur pourrait survoler le contenu et voir la signature et vérifier l'origine du contenu. Cela pourrait, en théorie, résoudre le problème des contrefaçons profondes. Tant que tout contenu est signé avec un DID, il est possible de vérifier la source de ce contenu. Les signatures DID peuvent agir comme un conduit de preuve pour n'importe quoi.

L'INSURRECTION SOCIALE

Frances Haugen a raconté qu'à l'époque où elle travaillait pour Facebook, elle a vu "des conflits d'intérêts entre ce qui était bon pour le public et ce qui était bon pour Facebook". Il s'agissait notamment d'amplifier la haine, la désinformation et l'agitation politique.

Si les DID ne peuvent pas résoudre tous les problèmes du monde, ils peuvent réduire la désinformation grâce à des signatures de données vérifiables et fiables sur tout contenu partagé. Les DID peuvent nous aider à faire la différence entre les bots déployés intentionnellement pour semer la désinformation et les vrais humains qui ont une bonne réputation dans leur communauté.

Lorsque les utilisateurs sont propriétaires de leurs données, les sociétés capitalistes de surveillance comme Facebook ont plus de mal à manipuler nos propres défauts de caractère et de jugement. En retour, cela peut contribuer à soutenir l'objectif du W3C de favoriser des communautés et des débats sains, tout en rendant beaucoup plus difficile pour les réseaux sociaux et les partis politiques d'amplifier la haine, la désinformation et l'agitation sociale.

SPAM

Les entreprises et les consommateurs subissent des coûts de près de 20 milliards de dollars par an en raison des spams, rien qu'aux États-Unis. Les DID peuvent résoudre n'importe quel type de spam, qu'il s'agisse de spams provenant de téléphones, d'e-mails, de SMS, etc.

Des applications fulgurantes comme Sphinx proposent de lutter contre le spam avec des frais très bas, dans l'espoir qu'il devienne trop coûteux pour les spammeurs de l'utiliser en masse. Les DID offrent une solution supérieure en permettant aux utilisateurs de tout moyen de communication d'exiger des expéditeurs qu'ils fassent valoir des informations d'identification vérifiables avec des accréditations de tiers de confiance.

Par exemple, un utilisateur peut choisir de marquer automatiquement toutes les communications comme étant des spams à moins qu'elles n'aient des DID contenant un ServiceChannel, un ContactPoint ou tout autre intangible personnalisé correspondant et qu'elles soient en règle avec la famille, les amis, le Better Business Bureau (BBB), l'AARP ou leur chambre de commerce locale. Les DID permettraient également aux services de faire confiance aux utilisateurs et rendraient superflus les tests stupides "Êtes-vous humain ?" pour prouver que vous n'êtes pas un robot.

PHISHING ET FRAUDE EN LIGNE

Selon le FBI, le Business Email Compromise (BEC) est une escroquerie élaborée qui cible les entreprises travaillant avec des fournisseurs étrangers et/ou les entreprises effectuant régulièrement des virements bancaires. L'EAC (Email Account Compromise) est une escroquerie similaire qui cible les particuliers. Les fraudeurs compromettent les comptes de messagerie par des techniques d'ingénierie sociale, de phishing ou d'intrusion informatique afin de procéder à des transferts de fonds non autorisés. Ces escroqueries coûtent aux entreprises et aux particuliers des milliards de dollars de pertes par an.

Une grande partie de ces délits pourrait être évitée grâce aux DID, qui permettent de remplacer les mots de passe faillibles par des clés privées intégrées dans des éléments matériels indissociables des appareils, à moins qu'ils ne soient reconstruits par recombinaison de matériel de base presque impossible à reproduire par des tiers.

DIFFUSION DE MUSIQUE EN CONTINU

Avec les DID et les Identity Hubs, vous pourriez partager vos listes de lecture de musique préférées entre plusieurs services de streaming musical, vos amis ou votre famille. Au lieu que les services possèdent chacun toutes vos listes de lecture et les gardent dans leurs jardins clos, vous stockez l'objet liste de lecture sur votre serveur personnel et accordez l'accès aux différents services.

NOUVEAUX MODÈLES COMMERCIAUX

Les entreprises qui seraient perturbées par les DID peuvent explorer de nouveaux modèles commerciaux qui fournissent des services inédits aux utilisateurs qui ont désormais le contrôle de leurs propres données. Ces entreprises peuvent agir en tant que gardiens des données cryptées des utilisateurs, où l'utilisateur peut toujours décider qui peut voir quoi. Dans un monde où les DID sont monnaie courante, les entreprises devront demander l'autorisation d'accéder aux données et les utilisateurs choisiront idéalement d'utiliser des interfaces utilisateur côté client qui empêchent la capture des données par ces entreprises.

Les entreprises peuvent également trouver des moyens innovants d'aider les utilisateurs à gérer leurs clés privées. Après tout, dans un monde de DID décentralisés et appartenant aux utilisateurs, il n'y a pas de bouton "Mot de passe oublié". Au lieu de cela, les utilisateurs peuvent compter sur des dépositaires de confiance pour gérer leurs clés.

Les entreprises peuvent également créer de nouvelles façons pour les utilisateurs de recréer des clés perdues à partir de facteurs multiples et d'une recombinaison floue. Imaginez que vous puissiez élire des gardiens de confiance qui puissent vous aider indépendamment à recréer une DID perdue en quelques clics. En cas de perte catastrophique, vous pouvez créer de nouveaux DID et les réassocier de manière indépendante avec des informations d'identification vérifiables.

Les navigateurs Web et la guerre contre les DID

Comme on peut l'imaginer, les sociétés qui gagnent de l'argent grâce à la possession de nos identités construisent des hommes de paille afin d'empêcher la normalisation des DID dans les navigateurs web. Bien que la recommandation proposée par le W3C pour les DID ne nécessite pas techniquement de navigateurs web, les DID auraient besoin d'une intégration dans les navigateurs pour vraiment briller.

Par exemple, un porte-monnaie intégré pour gérer les DID et les clés de vos personas, ainsi qu'une interface utilisateur qui vous aide à choisir lesquels utiliser pour quelles interactions, rendraient les DID beaucoup plus faciles à utiliser. Deuxièmement, vous voudriez que les URL des DID fonctionnent dans la barre d'URL de votre navigateur, afin qu'il charge rapidement le contenu relatif au DID que l'URL spécifie, comme les messages sociaux du magasin de données personnelles associé au DID, ou l'importation d'un DID vérifié dans vos contacts.

Enfin, vous voudriez avoir d'autres API basées sur les DID dans le navigateur, comme la messagerie DIDComm, qui permettrait à n'importe quel site web de permettre instantanément aux utilisateurs d'envoyer des messages privés dans leur application sans que le site ait besoin de configurer ou de gérer un backend.

La compréhension des DID par le navigateur, du fait de l'existence des DID, est un objectif à atteindre. Les membres du W3C devraient mettre de côté leurs modèles commerciaux et envisager sérieusement de soutenir les DID sur le Web afin de contribuer à garantir la vie privée, l'identité et les droits humains fondamentaux basés sur l'identité.

Ce qu'a fait le Bitcoin

Certains membres du W3C, comme Mozilla et Google, se sont publiquement opposés aux DID dans les navigateurs web. Les raisons incluent des préoccupations techniques discutables, mais certains ont également exprimé des préoccupations environnementales puisque les DID élèvent les méthodes de consensus proof-of-work utilisées par Bitcoin. Cet argument est un peu comme refuser de construire une usine de tuyaux parce que certains de ces tuyaux pourraient être utilisés pour transporter des combustibles fossiles, même si ces tuyaux seraient énormément bénéfiques pour l'humanité. Cependant, les DID ne nécessitent pas l'utilisation de Bitcoin. Il se trouve que le bitcoin est la meilleure "machine à vérité" du monde.

La consommation d'énergie de Bitcoin est sauvagement exagérée dans les médias et semble être utilisée comme un homme de paille par les organisations membres du W3C qui résistent aux perturbations de leurs modèles commerciaux. Empêcher les DID de devenir une norme dans les navigateurs web saperait tous les principes éthiques du web du W3C. L'argument de la consommation d'énergie concernant la preuve de travail pour les DID n'est tout simplement pas valable.

La preuve de travail est la seule méthode de consensus sécurisée éprouvée et prouvée pour les blockchains. Les méthodes de consensus alternatives, telles que la preuve d'enjeu, sont encore expérimentales, dépendent du comportement humain, ont des problèmes connus, peuvent se centraliser avec le temps et peuvent échouer à produire un historique irréfutable. Le lien entre la preuve de travail, le temps et la chaleur est fondamental : une distinction incorruptible entre le passé et le futur est impossible sans chaleur.

Pour le coût d'environ 0,1 % des émissions mondiales totales, soit une petite fraction de l'énergie dépensée pour les sèche-linge, Bitcoin fournit la couche d'information chronologique et de règlement monétaire la plus sûre au monde, tout en encourageant les énergies renouvelables. Les appareils en veille aux États-Unis consomment à eux seuls plus de deux fois plus d'énergie que l'ensemble du minage de preuves de travail. La balise de la spécification HTML est directement responsable de plusieurs ordres de grandeur de la consommation d'énergie par rapport à l'ensemble du minage de preuves de travail, pour un bénéfice moindre - le divertissement par rapport à la sécurisation d'une couche de base pour la propriété et l'identité décentralisées.

Bloquer les DID sur le web reviendrait à bloquer le HTML au motif que les centres de données des entreprises consomment 1% de l'électricité mondiale. La part de Bitcoin de 0,09% de la consommation mondiale d'énergie (0,44% de la consommation mondiale d'électricité) est une erreur d'arrondi, et son énergie provient d'une plus grande part d'énergies renouvelables que n'importe quelle industrie sur la planète. En outre, le bitcoin transforme les producteurs d'énergie en entreprises technologiques - augmentant les revenus par kilowattheure et agissant comme un amortisseur pour le secteur des énergies renouvelables, de manière portable. En tant qu'outil permettant à des milliards de personnes d'obtenir une identité vérifiable, un emploi, des services bancaires, des droits de vote et des centaines de milliards de dollars de protection contre la fraude, les DID à eux seuls vaudraient les externalités négatives relativement minimes de la preuve de travail.

Si vous pensez que le web ne doit pas nuire à la société, si vous pensez que le web est pour tout le monde et doit soutenir une communauté et un débat sains, si vous pensez que la sécurité et la vie privée sont essentielles et que le web doit permettre la liberté d'expression tout en permettant aux gens de vérifier les informations qu'ils voient, si vous pensez que le web doit être transparent et renforcer le contrôle et le pouvoir des individus, et si vous pensez que les gens doivent être en mesure de rendre le contenu du web comme ils le souhaitent, alors vous devez soutenir un effort pour apporter les DID aux navigateurs web et au web. L'impératif moral est trop important pour être ignoré.

Le monde a besoin d'un internet qui offre aux utilisateurs l'autonomie en matière d'identité et de données dont ils ont besoin et qu'ils méritent. Et pour l'équivalent de l'énergie dépensée pour les lumières de Noël, nous pouvons donner du pouvoir aux utilisateurs du monde entier et faire avancer l'humanité pour le mieux.