Autore: David Clinton | Pubblicazione originale: 10/1/2023 | Tradotto da: 31febbraio | Milano Trustless | Link: What Is Digital Privacy? A Beginner's Guide to Protecting Your Data

Per tutti i numerosi vantaggi di cui godiamo grazie alla tecnologia - e in particolare alle tecnologie che costituiscono l'Internet pubblico - ci sono anche molti rischi

Per capire come bilanciare i benefici con i costi può essere necessaria un'attenta riflessione. Ecco un modo conciso ed efficace per descrivere l'equazione (di cui purtroppo ho dimenticato la fonte):

Scegliete due tra privacy, sicurezza e convenienza. Ma non puoi averle tutte e tre

In altre parole, se la sicurezza è un valore fondamentale per voi, dovrete rinunciare all'accesso istantaneo, 24 ore su 24, 7 giorni su 7, al vostro denaro, al vostro credito e ai vostri conti personali. Questo perché questo tipo di accesso richiede l'esposizione dei vostri conti su reti pubbliche a un livello che non consente di proteggere i dati come vorreste.

Allo stesso modo, cosa succede se non potete fare a meno della comodità di ricevere aggiornamenti sulle notizie e la connettività social attraverso siti appartenenti a società terze che raccolgono e utilizzano le vostre informazioni personali? Allora dovrete 'pagare' rinunciando a una parte della vostra privacy.

Questo tutorial è stato tratto dal libro Keeping Up: Backgrounders to All the Big Technology Trends You Can't Afford to Ignore. Se preferite guardare questo capitolo come video, seguitelo qui:

Naturalmente, la maggior parte di noi sceglierà un mix di questi tre elementi in base a un compromesso pratico tra valori ed esigenze contrastanti. Ma per prendere una decisione ragionevole su questa combinazione sono necessarie informazioni solide. Questo è ciò che troverete nel resto di questo articolo.

Come le aziende ottengono i vostri dati

Siete curiosi di sapere quali tipi di dati personali e persino privati esponete nel corso di una normale giornata su Internet?

Che ne dite di usare 'tutti i tipi' come punto di partenza? Forse il modo migliore per comprendere la portata e la natura del problema è suddividerlo per piattaforma.

Dati delle transazioni finanziarie

Prendete un momento per visualizzare ciò che è coinvolto in una semplice transazione online con carta di credito. Probabilmente avete effettuato l'accesso al sito web del commerciante utilizzando il vostro indirizzo e-mail come identificativo dell'account e una password (si spera) unica.

Dopo aver consultato alcune pagine, aggiungerete uno o più articoli al carrello virtuale del sito. Una volta ottenuto tutto ciò che vi serve, inizierete il processo di checkout, inserendo le informazioni di spedizione, tra cui un indirizzo e un numero di telefono. Potreste anche inserire il numero di conto della carta fedeltà che vi ha inviato il commerciante e un codice coupon che avete ricevuto in un messaggio di email marketing.

Naturalmente il passo fondamentale è l'inserimento dei dati di pagamento che, nel caso di una carta di credito, comprenderanno probabilmente il nome e l'indirizzo del titolare della carta, il numero della carta, la data di scadenza e un codice di sicurezza.

Supponendo che l'infrastruttura dell'esercente sia conforme ai protocolli Payment Card Industry Data Security Standard (PCI-DSS) per la gestione delle informazioni finanziarie, è relativamente improbabile che queste informazioni vengano rubate e vendute da criminali. In ogni caso, però, saranno comunque presenti all'interno del database del commerciante.

Per chiarire un po' tutto questo, è bene sapere che l'utilizzo dell'account della carta fedeltà e del codice coupon può comunicare molte informazioni sulle preferenze di acquisto e sullo stile di vita dell'utente, oltre a registrare alcune delle sue attività precedenti.

L'account del sito è corredato da informazioni di contatto e dalla posizione del vostro domicilio. Tutte queste informazioni possono, almeno in teoria, essere messe insieme per creare un profilo solido di voi come consumatori e cittadini.

È per queste ragioni che personalmente preferisco utilizzare sistemi di pagamento e-commerce di terze parti come PayPal, perché queste transazioni non lasciano traccia del mio metodo di pagamento specifico e dei database del commerciante.

Dati dai dispositivi

I moderni sistemi operativi sono costruiti da zero per connettersi a Internet in diversi modi. Spesso interrogano automaticamente i repository software online per ottenere patch e aggiornamenti e 'chiedono' aiuto a distanza quando qualcosa va storto.

Alcuni dati di diagnostica delle prestazioni vengono inviati e archiviati online, dove possono contribuire all'analisi statistica o alla diagnosi e alla correzione di bug. I singoli pacchetti software possono collegarsi a server remoti indipendentemente dal sistema operativo per svolgere le proprie attività.

Tutto questo va bene. Ma potrebbe essere difficile sapere se tutti i dati che vanno e vengono dal vostro dispositivo a Internet è un bene che siano condivisi.

Potete essere certi che i file privati e le informazioni personali non vengano trascinati insieme a tutti gli altri dati? E siete sicuri che nessuno dei vostri dati finirà accidentalmente in qualche applicazione inaspettata che sfugge al vostro controllo?

Per illustrare il problema, vorrei fare riferimento ai dispositivi alimentati da assistenti digitali come Alexa di Amazon e l'Assistente Google ('Ok Google'). Poiché, per definizione, i microfoni utilizzati dagli assistenti digitali sono costantemente in ascolto della loro parola chiave ('Alexa...'), tutto ciò che viene detto nel raggio d'azione del dispositivo viene registrato.

Almeno una parte di queste conversazioni viene anche registrata e archiviata online e, a quanto pare, alcune di queste sono state ascoltate da esseri umani che lavorano per il fornitore. In almeno un caso, una conversazione registrata inavvertitamente è stata utilizzata per condannare un sospettato di omicidio.

Amazon, Google e altri operatori del settore sono consapevoli del problema e stanno cercando di risolverlo. Ma è improbabile che riescano a risolverlo completamente. Ricordate che convenienza, sicurezza e privacy non vanno d'accordo.

Se pensate che le informazioni provenienti da computer e tablet che possono essere tracciate e registrate siano inquietanti, aspettate di sentire parlare di termostati e lampadine.

Con l'adozione di un numero sempre maggiore di elettrodomestici e strumenti domestici come parte di sistemi di 'casa smart', verranno generati sempre più flussi di dati sulle prestazioni.

Come è già stato dimostrato in numerose applicazioni reali, tutti questi dati possono essere interpretati programmaticamente per rivelare informazioni significative su ciò che accade in una casa e su chi lo fa.

Dati da dispositivi mobili

Vi siete mai fermati nel bel mezzo di un viaggio, avete tirato fuori il vostro smartphone e avete controllato una mappa digitale per ottenere indicazioni stradali? Certo che sì.

Ebbene, l'applicazione cartografica sta utilizzando le informazioni sulla vostra posizione attuale e vi sta inviando informazioni preziose ma, allo stesso tempo, voi state inviando informazioni altrettanto preziose. Che tipo di informazioni potrebbero essere?

Una volta ho letto di un tipo malizioso in Germania che ha preso in prestito alcune decine di smartphone, li ha caricati su un cart per bambini e ha tirato lentamente il cart nel mezzo di una strada vuota della città. Non passò molto tempo prima che Google Maps segnalasse un grave ingorgo dove non c'era.

Come fa l'applicazione Google Maps a conoscere le condizioni del traffico locale meglio di voi? Un'importante classe di dati che alimenta il loro sistema è ottenuta attraverso il monitoraggio costante della posizione, della velocità e della direzione di movimento di ogni telefono Android attivo che riescono a raggiungere - compreso il vostro telefono Android.

Per quanto mi riguarda, apprezzo questo servizio e non mi dispiace il modo in cui vengono utilizzati i miei dati. Ma sono anche consapevole del fatto che, un giorno, quei dati potrebbero essere utilizzati in modi che sono in netto contrasto con i miei interessi. È un rischio calcolato.

Naturalmente, Google e Apple, i creatori dei due sistemi operativi mobili più diffusi, non ottengono solo informazioni sui movimenti basate sul GPS. Insieme ad altri operatori del settore, gestiscono anche le registrazioni di tutte le nostre attività sui motori di ricerca e i dati restituiti dalle applicazioni di monitoraggio dell'attività fisica e della salute.

In altre parole, se decidessero di farlo, molte aziende tecnologiche potrebbero compilare senza problemi profili che descrivono i nostri movimenti, i nostri piani e il nostro stato di salute. Da qui, non è difficile immaginare che i proprietari di questi dati possano prevedere cosa faremo nelle settimane e nei mesi a venire.

Dati provenienti dai browser Web

La maggior parte di noi utilizza i browser Web per la maggior parte delle interazioni quotidiane con Internet. E, tutto sommato, i browser web sono creazioni piuttosto miracolose, che spesso agiscono come un concierge incredibilmente potente, portandoci tutte le ricchezze dell'umanità senza nemmeno sudare. Ma, come sicuramente avrete già capito, tutta questa potenza ha un prezzo.

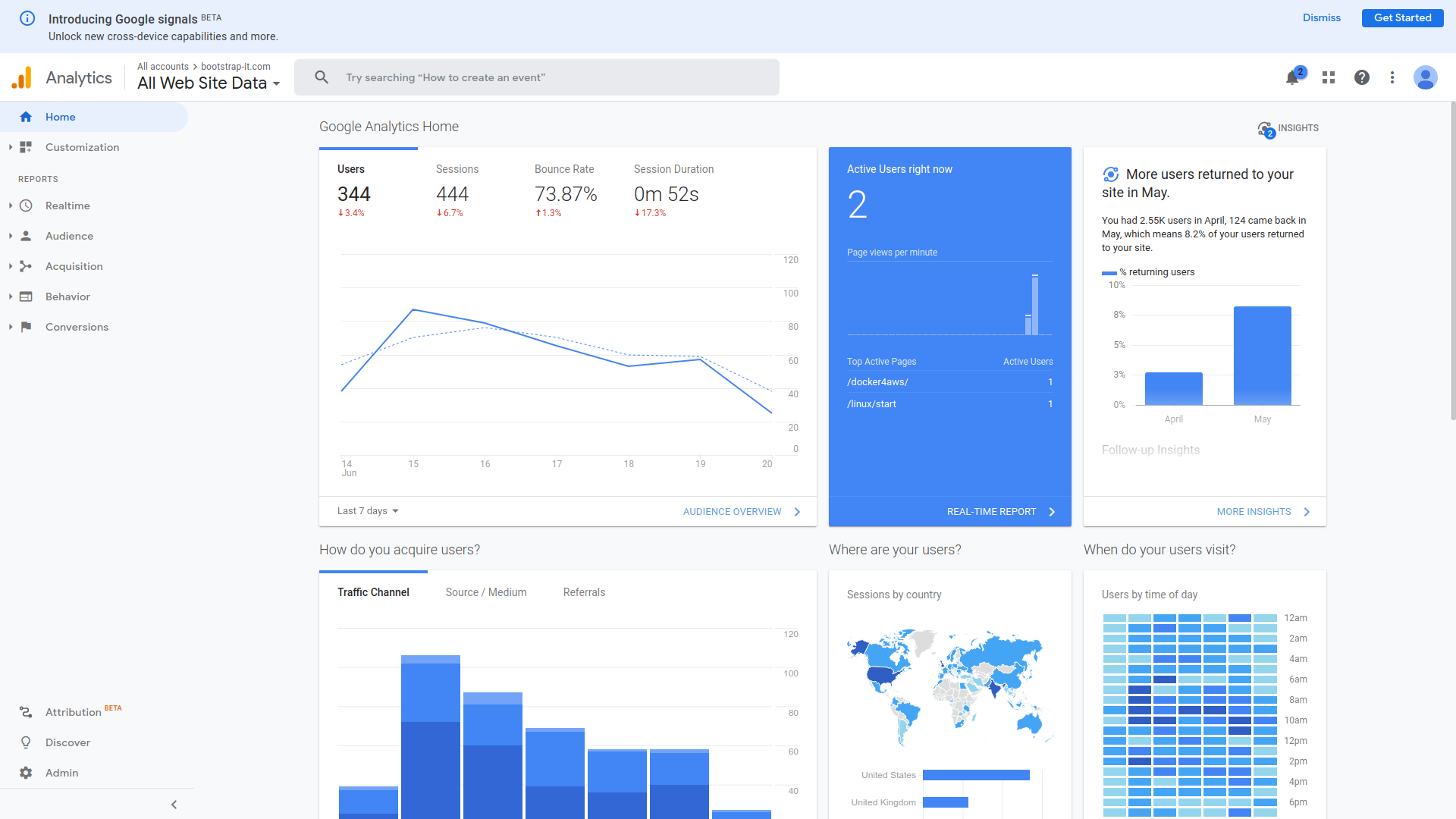

Per avere un assaggio delle informazioni che il vostro browser condivide liberamente su di voi, date un'occhiata alla pagina di Google Analytics mostrata nel riquadro sottostante. Questo cruscotto mostra un riepilogo visivo che descrive tutte le visite al mio sito bootstrap-it.com nei sette giorni precedenti. Posso vedere:

- Da quale parte del mondo provengono i miei visitatori

- Quando visitano il sito durante il giorno

- Quanto tempo hanno trascorso sul mio sito

- Quali pagine visitano

- Da quale sito sono usciti prima di arrivare al mio sito

- Quanti visitatori effettuano visite ripetute

- Quali sistemi operativi utilizzano

- Il dispositivo che stanno utilizzando (desktop, smartphone o tablet)

- Le coorti demografiche a cui appartengono (generi, gruppi di età, gruppi di reddito)

Oltre a tutto ciò, i log di un server web possono riportare informazioni dettagliate, in particolare l'indirizzo IP specifico e l'ora precisa associata a ciascun visitatore.

Ciò significa che, ogni volta che il vostro browser si connette al mio sito web (o a qualsiasi altro sito web), sta fornendo al mio server web un'enorme quantità di informazioni. Google si limita a raccoglierle e a presentarmele in un formato elegante e facile da digerire.

Tra l'altro, sono pienamente consapevole che, facendo raccogliere a Google tutte queste informazioni sugli utenti del mio sito, sono parte del problema. E, per la cronaca, mi sento un po' in colpa per questo.

Inoltre, i server web sono in grado di 'osservare' ciò che fate in tempo reale e di 'ricordare' ciò che avete fatto nella vostra ultima visita.

Per spiegarmi meglio, avete mai notato che su alcuni siti, poco prima di cliccare per lasciare la pagina, appare un messaggio del tipo 'Aspetta! Prima di andare!'? I server sono in grado di tracciare i movimenti del mouse e, quando sono 'troppo vicini' alla chiusura della scheda o al passaggio a un'altra scheda, visualizzano quel popup.

Analogamente, molti siti salvano sul vostro computer piccoli pacchetti di dati chiamati 'cookie'. Un cookie può contenere informazioni di sessione che possono includere il contenuto precedente di un carrello della spesa o persino lo stato di autenticazione. L'obiettivo è quello di fornire un'esperienza comoda e coerente in più visite. Ma questi strumenti possono essere utilizzati in modo improprio.

Infine, come i sistemi operativi, anche i browser comunicano silenziosamente con il fornitore che li fornisce. Ottenere un feedback sull'utilizzo può aiutare i fornitori a rimanere aggiornati sui problemi di sicurezza e di prestazioni. Ma test indipendenti hanno dimostrato che, in molti casi, i dati che tornano al fornitore sono molto più numerosi di quanto sembrerebbe opportuno.

Dati provenienti dalle interazioni del sito web

Sebbene alcuni di questi aspetti siano già stati trattati nelle sezioni precedenti di questo articolo, è opportuno sottolineare almeno un paio di questioni particolarmente rilevanti.

Ad esempio, il fatto che i siti web amano farvi iscrivere a servizi a valore aggiunto. Le newsletter e gli aggiornamenti sui prodotti che vi inviano possono essere perfettamente legittimi e, anzi, fornire un grande valore aggiunto, ma vengono comunque inviati in cambio di alcune delle vostre informazioni private di contatto. Finché ne siete consapevoli, ho fatto il mio lavoro.

Un esempio perfetto sono i dati che fornite alle piattaforme di social media come Twitter, Facebook e LinkedIn. Potreste pensare di comunicare solo con le vostre connessioni e i vostri follower, ma in realtà si va ben oltre.

Prendiamo ad esempio un meraviglioso - e spaventoso - software chiamato Recon-ng, utilizzato dai professionisti della sicurezza di rete per verificare la vulnerabilità digitale di un'organizzazione. Una volta configurato con alcune informazioni di base sulla vostra organizzazione, Recon-ng si dirige verso Internet e cerca tutte le informazioni disponibili pubblicamente che potrebbero essere utilizzate per penetrare le vostre difese o causarvi danni.

Ad esempio, siete sicuri che gli estranei non possano sapere abbastanza sull'ambiente software con cui lavorano i vostri sviluppatori per arrecarvi danno? Forse dovreste dare un'occhiata alla sezione 'qualifiche' di alcuni degli annunci di lavoro che avete pubblicato su LinkedIn.

O che ne dite delle domande (o risposte) che i vostri sviluppatori potrebbero aver postato su Stack Overflow? Ogni post racconta una storia e non mancano le persone intelligenti che amano leggere le storie.

Software come Recon-ng possono aiutarvi a identificare le potenziali minacce, ma questo non fa che sottolineare la vostra responsabilità nell'evitare di lasciare i vostri dati in pubblico.

La linea di fondo? Sorridete. Siete osservati.

Perché le aziende vogliono i vostri dati

Le informazioni sono denaro. Alcune delle aziende tecnologiche più grandi e di maggior successo degli ultimi dieci o due anni hanno guadagnato miliardi grazie ai dati e, in genere, si tratta dei vostri dati.

Naturalmente il valore non si muove tutto in una direzione. Le grandi aziende tecnologiche forniscono, di norma, servizi utili.

Le app di monitoraggio della salute tracciano e riportano i dati sullo stato di salute. Le aziende che si occupano di social media offrono (in rare occasioni) interazioni social positive. E i dati storici sulle prestazioni a volte aiutano a migliorare l'assistenza tecnica e ai clienti.

Ma le aziende esistono per generare entrate e, di norma, più dati possiedono, più entrate possono generare. Più potenziali clienti forniscono le coordinate dei loro account di posta elettronica e dei social media, più facile sarà contattarli con nuove offerte. E più facile sarà per altre aziende che operano in settori sovrapposti connettersi ai clienti di un'impresa.

L'incentivo a vendere il proprio elenco di contatti a una terza parte interessata è evidente.

Ovviamente le restrizioni legali e gli accordi con gli utenti possono talvolta bloccare la vendita di tali set di dati. Ma non tutti i casi di utilizzo sono necessariamente coperti da tali leggi e non tutte le aziende sono necessariamente vincolate dal forte desiderio di seguire la legge.

Un caso delizioso è quello della lista Do Not Call del Canada, risalente al 2004. La legge impediva agli operatori di telemarketing di contattare chiunque si fosse iscritto all'elenco nazionale. La legge imponeva a tutti gli operatori di telemarketing di rimuovere tutte le voci dell'elenco dalle proprie liste di chiamata.

Il problema era che gli spammer scaricavano tranquillamente gli elenchi Do Not Call e, sicuri che rappresentassero account attivi confermati, chiamavano proprio quelli. L'unica legge efficace in questo caso è stata la legge delle conseguenze non intenzionali.

I vostri dati possono anche essere utili per personalizzare i risultati delle ricerche sui motori di ricerca. Certo, a volte vi farà piacere vedere risultati relativi a comportamenti di navigazione precedenti, ma non perdete di vista il fatto che il vostro comportamento viene utilizzato come parte di una campagna per vendervi qualcosa.

Non si tratta solo dei motori di ricerca: le cronologie di navigazione degli smartphone vengono talvolta utilizzate dalle aziende vicine per inviare annunci personalizzati diretti a voi, a volte anche attraverso visualizzazioni digitali automatizzate su cartelloni pubblicitari e altre insegne.

Forse il valore più grande che i vostri dati possono offrire è quando vengono aggregati insieme ai dati generati da migliaia o milioni di altri utenti.

I data scientist possono raccogliere ed elaborare enormi serie di dati dinamici per estrarre informazioni significative su tendenze sottili ma consistenti. In molti casi questi dati vengono filtrati per rimuovere le informazioni di identificazione personale (PII).

Possiamo riassumere il modello di business delle applicazioni web del 21° secolo con questa espressione popolare e accurata:

Se non paghi per il prodotto, il prodotto sei tu

Come proteggere i vostri dati

Tutto ciò sembra piuttosto desolante. 1984 di George Orwell voleva essere un avvertimento, non una guida su come comportarsi. Cosa si può fare per reagire?

Essere consapevoli dell'ambiente in cui ci si trova

Vi accorgete ancora di quelle informative sui termini di servizio che 'cliccate per firmare' prima che vi permettano di usare un servizio o uno strumento? Alcune di queste informative sono lunghe quanto questo articolo e, se posso dirlo, molto meno divertenti.

Ma il fatto è che contengono informazioni che possono avere un impatto profondo su di voi e sui vostri dati.

Molti accordi descrivono i dati che probabilmente verranno raccolti e l'uso che ne verrà fatto. Spesso offrono anche l'assicurazione che non venderanno mai i vostri dati a terzi, un'assicurazione che a volte possono anche rispettare sia nella lettera che nello spirito della legge (anche se ci sono stati casi famosi di aziende che non lo hanno fatto).

Non ho mai conosciuto nessuno che abbia il tempo e l'energia di leggere queste interminabili informative da cima a fondo. Ma se un'organizzazione paga un gruppo di avvocati per scrivere qualcosa, potete scommettere che si tratta di un affare serio.

Siate consapevoli dei vostri diritti

Al di là dell'accordo specifico con un fornitore di servizi tecnologici, l'uso dei vostri dati potrebbe essere regolato da leggi governative.

Un esempio è il Regolamento generale sulla protezione dei dati (GDPR) dell'Unione Europea, che stabilisce come le organizzazioni devono trattare i dati personali che incontrano nel corso delle loro attività.

Un altro esempio è l'Health Insurance Portability and Accountability Act (HIPAA) del governo statunitense, che regola il trattamento delle informazioni private nel settore delle assicurazioni sanitarie e dell'assistenza sanitaria.

Siate consapevoli delle alternative

Prendete in considerazione l'adozione di strumenti orientati alla privacy al posto dei servizi più commerciali che utilizzate attualmente. Per esempio, il motore di ricerca DuckDuckGo.com, la cui home page è mostrata qui sotto, non traccia il vostro comportamento di ricerca e vi restituirà gli stessi risultati per una determinata query come per chiunque altro motore di ricerca.

Si tratta di un'azienda a scopo di lucro, ma che guadagna gran parte delle proprie entrate attraverso i link di affiliazione che pagano loro una commissione per le vendite generate attraverso i link di ricerca, il che non ha alcun impatto sulla privacy dell'utente.

Il browser Brave, per fare un altro esempio, ha dimostrato di inviare a Internet una quantità di dati non documentati di gran lunga inferiore a quella di tutti gli altri principali browser.

Per essere precisi, all'inizio del 2020 Douglas Leith della School of Computer Science & Statistics del Trinity College di Dublino ha testato sei browser per verificare il rischio di rivelare informazioni identificative uniche sui computer che li ospitano (scss.tcd.ie/Doug.Leith/pubs/browser_privacy.pdf). Ha scoperto che Brave offre chiaramente la maggiore protezione della privacy.

Brave blocca anche gli annunci pubblicitari delle pagine web per impostazione predefinita, il che solleva una questione. Poiché molte pagine web guadagnano esclusivamente attraverso gli annunci pubblicitari, Brave si aspetta che i fornitori di contenuti offrano i loro servizi gratuitamente?

Il fornitore del browser ha in realtà un modello di business che include i fornitori di contenuti: gli utenti del browser Brave possono scegliere di farsi mostrare annunci semplici ed estremamente poco invasivi da inserzionisti accuratamente selezionati in cambio di micropagamenti in una criptovaluta. Gli utenti possono poi scegliere di effettuare micropagamenti ai fornitori di contenuti dei siti web, utilizzando questi fondi come mezzo per pagare i loro contenuti attraverso il programma Brave Rewards (nella foto sotto).

Anche optare per applicazioni open source può essere una strategia efficace per la privacy. OpenStreetMap (openstreetmap.org) è un'alternativa a Google Maps. Potrebbe non avere tutte le caratteristiche e la connettività integrata a cui siete abituati, ma è proprio la connettività che alimenta le nostre ricerche, non è vero?

Se non vi sentite a vostro agio con i grandi sistemi operativi mobili (Android e iOS), potreste invece acquistare un telefono e installare una delle numerose varianti sperimentali di Linux.

Questa strada sarà probabilmente accidentata. Aspettatevi di imbattervi in imprevisti problemi di configurazione e compatibilità, e non aspettatevi di trovare tutte le comode applicazioni che avete imparato a conoscere e amare utilizzando i grandi app store.

Vedete un buco da riempire? Perché non contribuire con la propria innovazione partecipando ai progetti open source esistenti o aggiungendo le proprie soluzioni alla comunità?

I video su YouTube di tutti e dieci i capitoli di questo libro sono disponibili qui.