Autore: Lyn Alden - Swan | Pubblicazione originale: 2 mar 2023 | Tradotto da: 31febbraio | Milano Trustless | Link: The Implications of Open Monetary and Information Networks

Gli ultimi decenni sono stati caratterizzati principalmente da sistemi chiusi, sia a livello finanziario che online.

Il sistema finanziario, così come lo conosciamo, è stato per secoli un sistema piuttosto chiuso, costituito da vari compartimenti a tenuta stagna. Le banche e le società di intermediazione gestiscono registri autorizzati. L'apertura di conti presso le istituzioni è un'attività che richiede un'autorizzazione. L'invio di beni tra istituzioni è un'attività soggetta a permessi a livello nazionale e soprattutto globale. La stessa valuta di base ha un emittente centrale.

Internet aveva molti aspetti aperti all'inizio e li ha ancora, ma col tempo si è consolidato in compartimenti chiusi. Twitter, Facebook, Youtube, LinkedIn e piattaforme come queste sono reti chiuse. Aprire un account con loro è un'attività che richiede un'autorizzazione, il modo in cui li si usa è un'attività che prevede il permesso e l'invio di informazioni tra queste piattaforme non è generalmente possibile. Chi conosce come funzionano esattamente i loro algoritmi? Poiché la maggior parte di essi è chiusa, non possiamo saperlo.

Oggi, i protocolli monetari aperti (ad esempio Bitcoin), così come l'emergere di nuovi protocolli informativi aperti (ad esempio Nostr), mettono in discussione questo stato di cose e/o presentano sistemi paralleli alternativi che le persone a livello globale possono utilizzare, esplorare e costruire. Questo articolo esamina alcune prospettive e potenziali implicazioni della loro adozione.

Denaro closed-source

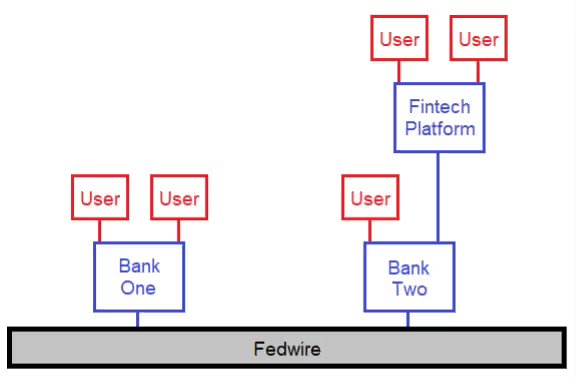

I conti bancari consentono agli utenti di accedere al tradizionale sistema bancario connesso a livello globale. Una rete globale di banche interconnesse consente lo scambio di denaro a livello nazionale e globale, con tempi di regolamento variabili per tali transazioni.

Negli ultimi decenni, diverse società fintech si sono sviluppate come stratificazione sopra i binari bancari tradizionali, per modernizzare e velocizzare il processo di invio di denaro. Contrariamente alla percezione popolare, questo tipo di società non sta aggirando le banche o facendo loro concorrenza; si tratta di strati sovrapposti all'apparato bancario esistente che utilizzano ancora varie banche con collegamenti alla banca centrale, ma in un modo che astrae l'esperienza per l'utente.

Con le carte di credito, PayPal, Venmo, Zelle e altri, un numero crescente di metodi per spostare piccole o medie somme di denaro ha ridotto notevolmente i tempi di pagamento digitale dal punto di vista dell'utente. Dietro le quinte, tuttavia, c'è ancora un complesso e lento processo di handshaking finanziario che si verifica lungo il percorso, quando varie istituzioni finanziarie intermedie assumono il credito temporaneo.

In altre parole, quando un piccolo pagamento fintech sembra immediatamente concluso dal punto di vista dell'utente, le banche in background stanno ancora spendendo ore o giorni per finalizzarlo, in lotti più grandi, e quindi con pagherò reciproci nel processo.

L'invio affidabile di pagamenti globali è molto più oneroso, lento e costoso. I bonifici bancari spesso vengono bloccati e ritardati in modo opaco. Molti servizi fintech sono disponibili solo in un determinato blocco economico, come gli stati uniti, e non sono in grado di inviare pagamenti all'estero. Nella misura in cui una banca o un servizio consente di effettuare pagamenti globali, ogni volta può sembrare un evento stressante, in quanto ci si chiede se l'operazione andrà a buon fine o se verrà bloccata per qualche arcano motivo e dovrà essere ritentata, con conseguente perdita di tempo.

La mia banca di credito locale offriva bonifici internazionali (appoggiandosi a Bank of America per l'infrastruttura dietro pagamento di una tariffa piuttosto elevata), ma ora non lo fa più. Ora devo usare il mio conto Big Bank per inviare bonifici a livello globale.

C'è un problema spiacevole per i pagamenti globali: le piccole transazioni tendono ad avere le commissioni percentuali più alte, e i loro beneficiari e destinatari possono permettersele meno. Molte persone nei paesi in via di sviluppo viaggiano a livello internazionale per lavoro e inviano denaro alle loro famiglie in piccole quantità, con gli intermediari che riscuotono commissioni elevate, non innovano rapidamente per ridurle (o non innovano affatto), e con pochi incentivi a farlo. Secondo la banca mondiale, la percentuale media di commissioni su un pagamento di rimesse è del 6,3%. Quando si inviano pagamenti di rimesse direttamente alle banche, la percentuale di commissioni è dell'11,7%. Le società fintech e le soluzioni di pagamento mobile sono responsabili dell'abbassamento della media, ma questa rimane comunque molto alta.

A livello globale, solo il 76% circa delle persone ha un conto presso una banca o una piattaforma fintech che si collega a una banca. In molti paesi e regioni, i numeri rimangono molto bassi. In nigeria, ad esempio, solo il 45% delle persone ha un conto. In palestina, solo il 34%. Avere una filiale bancaria fisica è costoso e fornire un servizio clienti manuale comporta notevoli costi generali. Per qualcuno che ha poche centinaia di dollari, di solito non vale la pena per la banca aprire un conto.

Secondo la banca mondiale, in 75 Paesi esistono ancora restrizioni al diritto delle donne di gestire i beni. Quindi, oltre ai problemi tecnici o di monopolio nell'invio o nella detenzione di denaro, ci sono anche alcune strozzature sociali.

Inoltre, molte persone non sono consapevoli della problematica combinazione di rifugiati e banche. L'attività bancaria è un'attività centralizzata e autorizzata, governata dalla banca centrale di una nazione, con una stretta regolamentazione. Questo comporta quasi sempre l'obbligo per le banche di raccogliere i documenti di identità dei clienti. Tuttavia, molti rifugiati provenienti da regioni impoverite o devastate dalla guerra non hanno un documento di identità e non hanno un percorso chiaro o conveniente per ottenerlo, a seconda della giurisdizione in cui sono fuggiti. Il problema si aggrava ulteriormente se non hanno abbastanza soldi o reddito da poter essere assistiti da una banca.

Nel frattempo oltre l'86% delle persone (oltre 7,1 miliardi di persone) possiede uno smartphone a livello globale, e la percentuale è in rapido aumento. La proliferazione e la natura esponenziale della tecnologia hanno permesso all'uso degli smartphone di superare l'accesso alle banche in molte aree. Si prevede che l'adozione del telefono e di Internet mobile continuerà a diffondersi in aree sempre più povere nei prossimi cinque e dieci anni.

Le persone che lavorano in settori che la società considera indesiderabili spesso hanno difficoltà ad essere bancarizzate, o tendono a essere de-bancarizzate (anche da società fintech) dopo aver avuto accesso ad un conto bancario. Anche il semplice processo di diffusione delle informazioni può portare al de-banking, come nel caso ben noto di Wikileaks che nel 2010 ha perso l'accesso alla piattaforma di pagamento fintech. Se una protesta è considerata inaccettabile, che sia in nigeria o in canada o altrove, i manifestanti possono vedersi congelare i conti bancari, le donazioni ai manifestanti possono essere congelate o stornate, e anche coloro che effettuano le donazioni possono vedersi congelare l'accesso finanziario.

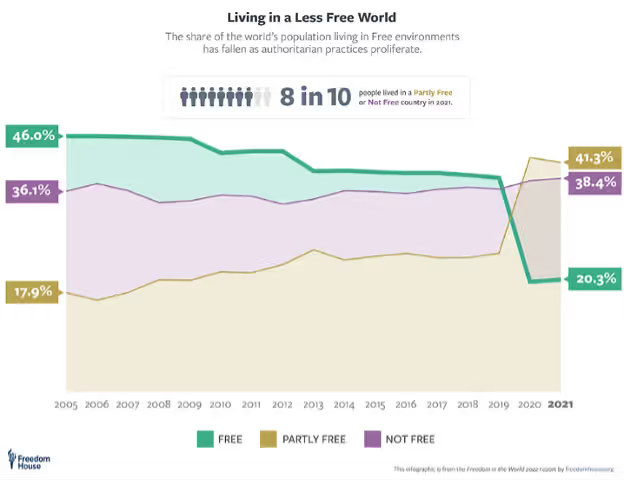

E dobbiamo considerare questo aspetto da una prospettiva globale: miliardi di persone vivono in paesi autoritari e il numero non migliora:

Denaro open source

Per decenni, almeno dai primi anni '80, crittografi e cypherpunk hanno studiato modi per costruire denaro nativo di Internet che aggirasse il sistema bancario. Molte delle prime implementazioni erano centralizzate e quindi non sono riuscite ad ottenere un effetto di rete e sono finite in bancarotta o sono state chiuse attivamente dal governo.

Nel 2009, Satoshi Nakamoto ha fatto tesoro del lavoro precedente e ha lanciato quella che finora è stata la rete monetaria open-source di maggior successo: Bitcoin. Da 14 anni e oltre, fonisce una rete di pagamenti e risparmi aperta (ma ancora piuttosto di nicchia) a chiunque avesse una connessione a Internet, e in un modo che finora è stato in grado di mantenere la decentralizzazione e la resistenza alla censura. Un sottoinsieme di analisti di tutto il mondo continua a esaminarlo per determinare 1) se continuerà a esistere e a funzionare e 2) quali implicazioni potrebbe avere in caso contrario.

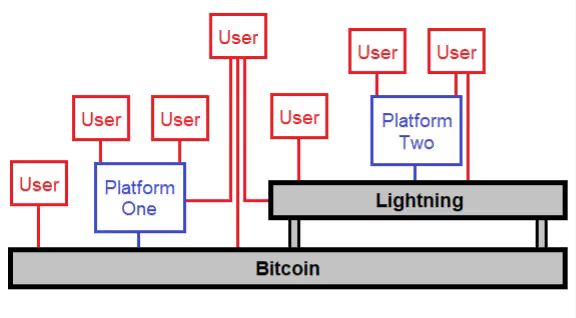

Nessuno può annullare o censurare le transazioni per decreto; l'unico modo per farlo è ottenere il 51% della potenza di elaborazione della rete e annullare il resto della rete. E poiché si tratta di una rete open-source con nessuno al comando, chiunque abbia la capacità fisica di farlo può interagire con essa in vari modi:

- Senza nemmeno usare un software, un utente può generare una chiave privata lanciando una moneta per 256 volte e usarla per ricevere bitcoin come pagamento.

- Un utente può memorizzare dodici parole, viaggiare per il mondo ed essere in grado di ricostruire la propria capacità di accedere ai bitcoin in un secondo momento.

- Un programmatore può realizzare un'applicazione wallet non custodial che si interfacci con la rete e ne faciliti l'interazione per un utente non tecnico.

- Una società di servizi finanziari può operare come custode o come fornitore di custodia collaborativa che detiene una chiave di backup 1 su 3 in un accordo multi-firma, mentre l'utente detiene 2 chiavi su 3.

Se consideriamo una rete monetaria chiusa come il sistema della Federal Reserve, questa è strettamente gerarchica. Le reti di regolamento sottostanti, come Fedwire, sono accessibili solo alle banche. Se un utente volesse utilizzarle, potrebbe farlo solo indirettamente, essendo cliente di una banca o di una società fintech che si collega a una banca. Nella misura in cui uno sviluppatore di fintech o una nuova banca scopre un modo per migliorare l'accesso alla rete, può farlo solo con l'autorizzazione, ottenendo l'accesso a una banca e seguendo tutte le normative che variano a seconda della giurisdizione. Il recente rifiuto della richiesta di Custodia Bank è un esempio recente che dimostra quanto il sistema sia gerarchico e soggetto al rilascio di permessi.

Una rete monetaria aperta funziona in modo diverso. Gli utenti possono accedere direttamente alla rete, se lo desiderano. Oppure possono passare attraverso piattaforme più grandi che offrono vari compromessi in nome della convenienza. Le persone possono, inoltre, interagire direttamente con qualsiasi parte dello scenario che si adatti alle loro esigenze specifiche in un determinato momento, come il livello di base o i livelli software che lo integrano (ad esempio, Lightning). Qualsiasi sviluppatore può creare un nuovo modo di interfacciarsi con esso, o un nuovo livello su di esso, e offrirlo al mercato globale senza attendere l'approvazione di una richiesta a un'autorità centralizzata.

Social Media closed-source

In superficie, Internet sembra ragionevolmente decentralizzato. In tutto il mondo viene utilizzato uno stack di protocolli coerente costruito intorno al protocollo Internet, e su questo stack di protocolli ci sono vari siti web o altri tipi di server, e ci sono vari metodi diversi per accedervi (ad esempio, diversi sistemi operativi, applicazioni browser e così via).

Il modo in cui le persone tendono a usarlo, tuttavia, è diventato piuttosto controllabile e slegato. L'ascesa delle principali piattaforme di social media come facebook, youtube, twitter, linkedin e altri ha consolidato molti utenti in grandi bacini di connettività. Invece di creare un proprio sito web, la maggior parte degli utenti crea un account su grandi piattaforme e si sottopone alle varie regole e agli algoritmi di quella piattaforma in cambio della comodità e dell'accesso che queste forniscono. Miliardi di persone si riuniscono intorno a questi bacini di attività, che vengono offerti gratuitamente in cambio della raccolta di tutti i loro dati. Un tempo erano popolari i siti web di forum su Internet, piccoli e gestiti separatamente, ma questi tendono a consolidarsi in sottosezioni delle principali piattaforme di social media. La ricerca di nuovi siti web è dominata dall'algoritmo di ricerca di google.

Un utente di twitter non può inviare un messaggio diretto a un utente di facebook. Un utente di linkedin non può portare con sé i propri follower se crea un account twitter. Tutti tendono a essere isolati.

Queste piattaforme utilizzano poi vari algoritmi privati per determinare quali informazioni vengono mostrate agli utenti e hanno la discrezione delle politiche di moderazione dei contenuti per rimuovere post o interi account come ritengono opportuno, o come richiesto dal loro governo.

Possiamo immaginare questa situazione dal punto di vista delle aziende, dei governi e degli utenti e vedere cosa ognuno di loro sta cercando di massimizzare.

Dal punto di vista delle aziende, devono essere in grado di rimuovere le attività illegali o il vero e proprio spam, in modo da rispettare le leggi e da evitare che la loro piattaforma si trasformi in una tragedia dei beni comuni. Devono anche mettere a punto il loro algoritmo in modo da offrire alle persone le connessioni che hanno senso per loro e farle rimanere sulla piattaforma piuttosto che andare altrove.

Dal punto di vista del governo, le persone agiscono in modo molto diverso online rispetto a offline. Quando sono online sono più impersonali, più aggressive e più facili da manipolare con dati falsi (anche tramite agenti stranieri). Gli algoritmi, se messi a punto in modo improprio, possono fornire a un miliardo di persone più di ciò che li rende emotivamente sensibili da parte di persone che fanno già parte della loro tribù digitale, chiudendoli così gli uni agli altri ed esagerando ripetutamente l'indignazione pubblica in ondate ricorrenti.

Dal punto di vista degli utenti, il potere governativo e aziendale sulla moderazione è soggetto a corruzione. Un governo può chiedere la rimozione delle informazioni che gli sono scomode o che non si adattano alla sua narrazione preferita. Le aziende possono esacerbare l'indignazione e le emozioni degli utenti se questo si traduce in un aumento di introiti alla fine della giornata. Come il complesso militare-industriale che esiste da decenni, esiste anche un complesso politico-finanziario-mediatico.

L'india, come esempio molto grande ma relativamente blando, ha stabilito un record di richieste fatte a twitter, youtube e altre piattaforme di rimuovere le informazioni sfavorevoli all'amministrazione in carica, e queste piattaforme si adeguano. In molti paesi più restrittivi, le piattaforme di social media sono completamente controllate o vietate, lasciando la popolazione all'oscuro e scollegata dal resto del mondo.

Anche i messaggi privati possono essere letti da chi detiene il potere. Alcune piattaforme utilizzano messaggi diretti non criptati. Altre piattaforme affermano di utilizzare messaggi diretti criptati, ma non c'è modo per un utente di provare che lo siano davvero. I messaggi non criptati possono essere letti da persone interne all'azienda, da agenti governativi che richiedono tali informazioni o da hacker che possono accedervi illegalmente, come spesso accade.

Un utente non può controllare il funzionamento dell'algoritmo chiuso di una piattaforma. Un utente di facebook non può inviare un messaggio diretto a un utente di twitter. Se un account viene congelato o rimosso, l'utente può fare ricorso ma non ha altra possibilità. Se i social media non sono ammessi in un paese, le persone vedono le loro informazioni e la loro connettività fortemente ridotte e controllate da forze centralizzate.

Social media open source

Da tempo si cerca di rendere più decentralizzate le esperienze di Internet e dei social media, ma è difficile competere con gli effetti di rete che i grandi server centralizzati hanno stabilito. Un server centralizzato tende a essere molto efficiente e ad auto-rinforzarsi, quindi le soluzioni centralizzate si diffondono, attirano per primi gli utenti iniziali e si radicano per decenni.

Uno dei modi per decentralizzare Internet è quello di normalizzare la gestione di un server domestico e renderla più semplice. Con il miglioramento della tecnologia, i computer di base di tipo server sono diventati più accessibili e sono nate diverse soluzioni hardware e software orientate al mercato dei server consumer. Esistono tuttavia ancora limitazioni a lungo termine per quanto riguarda l'interesse o la capacità finanziaria di gestire un server. I vincoli finanziari e di larghezza di banda sono particolarmente problematici per i potenziali utenti dei paesi in via di sviluppo.

D'altra parte, alcune tecnologie consentono un maggiore trasferimento di informazioni peer-2-peer. La condivisione di file, le videochiamate e simili possono consentire alle persone di connettersi tra loro con una larghezza di banda elevata. Keet, ad esempio, è molto più veloce e con una risoluzione più alta di Zoom per le chat video che coinvolgono un numero modesto di persone. Un problema dei modelli peer-to-peer puri è che entrambi gli utenti devono essere online nello stesso momento per coordinarsi.

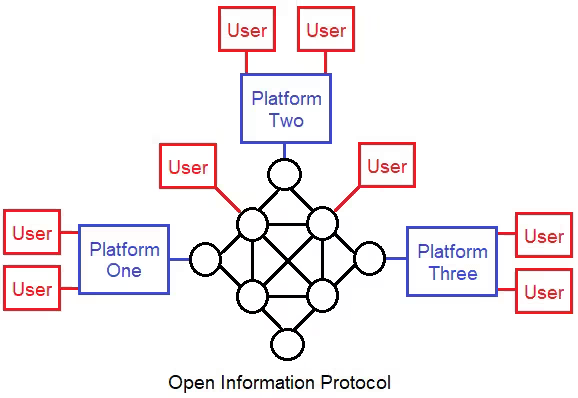

Un metodo intermedio che sembra iniziare a funzionare su scala è l'idea dei server distribuiti o 'relay'. In questo modello non ogni utente deve gestire un server, ma i singoli server sono relativamente facili da gestire, sono finanziariamente incentivati a farlo e pertanto abbastanza numerosi da non poter controllare o censurare la rete. Il risultato è una rete piuttosto decentralizzata di server che si collegano tra loro e di utenti che si collegano a tali server.

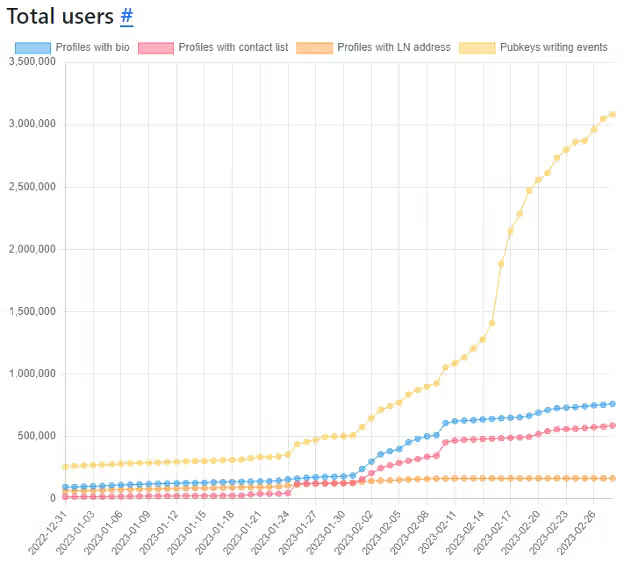

Un buon esempio è Nostr. È un protocollo open-source che sta per 'Notes and Other Stuff Transmitted by Relays'. Per i primi due anni della sua esistenza, è stato relativamente inutilizzato, ma nel 2022 ha iniziato a ottenere una maggiore diffusione. Alla fine dell'anno e all'inizio del 2023, grazie agli sforzi di Jack Dorsey e di altri, ha iniziato a essere adottato seriamente.

Oltre a Nostr, chiunque può creare un'applicazione client per esso. Gli utenti di client diversi possono vedere i post degli altri e inviarsi messaggi. Una persona può utilizzare diversi client nel tempo e continuare ad avere accesso ai propri follower. Un client potrebbe assomigliare a twitter. Un altro client potrebbe assomigliare a telegram. Finora i client che assomigliano a twitter sono stati il tipo di prodotto preferito.

L'analogia più vicina è forse quella con la posta elettronica. Le persone che utilizzano gmail, yahoo, hotmail, aol e vari servizi di webmail possono inviarsi e-mail a vicenda, indipendentemente dal servizio utilizzato. Questo perché sono tutti costruiti sullo stesso insieme di protocolli sottostanti e non sono sistemi isolati o chiusi.

Allo stesso modo, Nostr è un protocollo di pubblicazione dei social media open-source per il quale si possono creare dei client. Sono stati creati client clone di twitter, client clone di telegram, client desktop e client mobili per Nostr, e sono tutti compatibili tra loro.

Un aspetto positivo di questo modello è che se qualcuno ha una buona idea per un nuovo tipo di piattaforma di social media, non deve preoccuparsi degli effetti di rete. Può creare una nuova esperienza, cioè una nuova interfaccia client, collegarla direttamente al protocollo Nostr e renderla interoperabile fin dall'inizio con tutti gli altri utenti Nostr attraverso i client esistenti. Possono sfruttare l'effetto rete esistente, in modo simile a come qualsiasi nuovo browser o nuovo provider di posta elettronica sfrutta l'ampio effetto rete già esistente per quei protocolli.

E può estendersi oltre i social media. Jack Dorsey ha sottolineato questa idea e ha indicato, ad esempio, che potrebbe essere utilizzato come sostituto di GitHub. L'anonimo informatico e autore Gigi lo ha definito un «livello di identità e reputazione». Willy Woo lo ha descritto come tutto ciò che twitter voleva essere nei suoi primi anni con un'API aperta. Elizabeth Stark, CEO di Lightning Labs, ha sottolineato che «un protocollo di messaggistica aperto significa che si possono costruire cose che non erano possibili in precedenza nel vecchio paradigma centralizzato».

Per utilizzare Nostr, è necessario generare una coppia di chiavi private e pubbliche in uno dei tanti modi possibili. La maggior parte dei client può farlo per voi e applicazioni di terze parti come Alby possono farlo per voi. La chiave privata rimane segreta, mentre la chiave pubblica è come il nome utente che si condivide con altre persone.

Non esiste un server centrale (o 'relay'), ma molti singoli utenti gestiscono dei relay. Gli utenti possono scegliere a quali collegarsi e i gestori dei relay possono bandire alcuni utenti dai loro server. Gli utenti pubblicano materiale su più server e questi lo trasmettono e lo memorizzano, a discrezione degli operatori dei relay su quale materiale scegliere di trasmettere e memorizzare sul loro particolare server.

Nostr fa un uso nativo della rete Bitcoin/Lightning, senza essere costruito su di essa. Gli utenti possono facilmente darsi la mancia l'un l'altro con transazioni Lightning o pagare gli operatori di relay premium con pagamenti Lightning per usare quei relè invece dei vari server gratuiti. Su Nostr possono essere offerti anche altri servizi a pagamento.

La combinazione di crittografia a chiave pubblica e server distribuiti significa che nessuna entità centrale può censurare nessuno o bandire qualcuno dal protocollo, in modo simile a come nessuno può essere 'bandito dalla posta elettronica'. Un governo può prendere di mira e chiudere singoli relay nelle proprie giurisdizioni, ma potrebbero essercene un gran numero, e singoli individui in tutto il mondo possono gestirli, e gli utenti possono connettersi a relay in altre giurisdizioni. I singoli gestori possono scegliere di escludere alcune cose, e se gli utenti vogliono escludere alcune cose possono attenersi ai relay più escludenti. Alcuni relay possono operare gratuitamente, mentre altri possono richiedere una piccola tariffa. Le diverse applicazioni client possono configurare impostazioni o aspetti diversi e gli utenti possono decidere quali client utilizzare, perfino diversi contemporaneamente.

Ciò significa anche che l'esperienza dell'utente è al momento un po' goffa. Se un utente non si connette a relay validi, la velocità sarà lenta e alcuni dati saranno incompleti, come ad esempio visualizzare i post ma con l'impossibilità di vedere i messaggi a cui si risponde. Non è facile tenere traccia del numero esatto di follower o di quanti like riceve un determinato post. Gli utenti devono fare attenzione a quali client affidarsi: se si inserisce la propria chiave privata in un client truffaldino, questo può usarla per catturare la propria identità digitale Nostr a livello di protocollo. L'utilizzo della larghezza di banda nella pratica è piuttosto elevato, in particolare per le infrastrutture Internet dei paesi in via di sviluppo: la priorità è stata quella di far funzionare le cose più che di renderle efficienti.

Mi aspetto che alcuni degli aspetti più complicati vengano appianati con il tempo; al momento l'ecosistema è fondamentalmente privo di capitali, con una manciata di persone che ci lavorano, eppure è già piuttosto impressionante così com'è. Sembra un potente insieme di singoli elementi che si stanno unendo. È davvero presto.

Anche la tesi ribassista per questa tecnologia è che si tratta di qualcosa che esisterà ora ma rimarrà di nicchia, quindi è un nuovo strumento utilizzabile dalle persone che ne hanno bisogno.

Quali applicazioni richiedono un consenso globale?

Da molti anni ormai c'è una moda intorno al concetto di 'tecnologia blockchain' in relazione alla decentralizzazione.

Alcuni dei temi principali sono stati questi:

- Denaro nativo di Internet

- Tokenizzazione dei beni

- Media decentralizzati

- Identità digitale

Tutti questi aspetti sono effettivamente importanti per la ricerca. Bitcoin è un'utile moneta nativa di Internet. Le cosiddette stable tokenizzano il dollaro e lo rendono più accessibile alle persone di tutto il mondo. I protocolli di informazione decentralizzati possono dare a più persone l'accesso alle informazioni e alle connessioni senza una moderazione centralizzata o un server centralizzato da chiudere. L'identità digitale dà la possibilità di dimostrare di essere un'entità continua su diverse piattaforme digitali e nel tempo.

Tuttavia, negli ultimi anni, l'idea di 'Web3' è stata utilizzata principalmente come strumento di marketing per il terzo e quarto punto dell'elenco. Tutto ciò che ha come claim 'decentralizzato' o 'blockchain' tende a ottenere molti capitali. Le società di capitale di rischio possono investire in un progetto di token, creare molto clamore, incoraggiare gli utenti a entrare nel suo ecosistema con caratteristiche finanziarie simili a quelle di un ponzi, vendere i token agli investitori al dettaglio dopo un paio d'anni, e ottenere grandi guadagni indipendentemente dal fatto che il progetto non avesse alcuna forza di resistenza a lungo termine.

In un ambiente di questo tipo, le metriche degli utenti sono distorte a causa dei numerosi incentivi finanziari che non sono necessariamente in linea con l'utilizzo del software per se stesso. La battuta, quindi, è che «Web3 ha più investitori che utenti». E il livello di decentralizzazione è spesso sopravvalutato come parte dello sforzo di marketing.

Un problema importante è che la maggior parte delle piattaforme semplicemente non ha bisogno di token, non trae beneficio dai token e peggiora la sua situazione.

Certo, i titoli o gli asset esistenti possono essere tokenizzati, e questo può essere utile. Dollari tokenizzati, azioni tokenizzate, ricevute tokenizzate di oggetti, ecc. Si tratta di beni centralizzati, ma il loro lato peer è ampliato in un bene al portatore e commerciabile a livello globale da chiunque abbia uno smartphone. Questo è un caso d'uso reale per le persone, anche se comporta rischi normativi e rischi di controparte.

Ma molte cose decentralizzate, in particolare le piattaforme, sono più forti senza un token. Lo scopo di un token è spesso quello di arricchire un numero ristretto di creatori o investitori iniziali, piuttosto che migliorare il prodotto o risolvere un problema reale. L'esistenza di un token è spesso inutile e deleteria per un progetto. Spesso è solo un metodo di arbitraggio normativo per aggirare le leggi sui titoli esistenti.

In questo senso, sono molte di più le cose che vengono pubblicizzate come vantaggiose per una blockchain di quelle che lo sono realmente. Una blockchain aiuta diverse entità a raggiungere un consenso globale su qualcosa, e questo è un processo costoso che deve essere applicato solo alle cose che ne hanno veramente bisogno.

Consenso globale e denaro:

Un esempio di qualcosa che ha veramente bisogno del consenso globale è un libro mastro globale condiviso, come Bitcoin. Per controllare l'offerta della rete Bitcoin e convalidare tutte le transazioni, i nodi devono concordare sullo stato completo del libro mastro, a livello globale e in modo continuo. Una blockchain risolve questo problema.

Bitcoin è come un grande foglio di calcolo decentralizzato su cui il mondo si accorda ogni dieci minuti, utilizzando l'energia dei miner e le regole applicate dalla rete di nodi gestita dagli utenti come arbitri della verità. Si tratta di un processo costoso, ma prezioso, che non può essere risolto con altri mezzi.

Consenso globale e asset:

Il prossimo passo è rappresentato dagli asset tokenizzati, come le stablecoin. L'emittente centralizzato deve sapere quante rivendicazioni esistono per i suoi asset e probabilmente deve essere in grado di congelare i singoli asset e riemetterli se necessario. Dall'altro lato, l'utente deve essere in grado di dimostrare all'emittente le proprie rivendicazioni di proprietà. È meno critico (ma potenzialmente ancora auspicabile) che un utente sia in grado di verificare a basso costo l'intera offerta di rivendicazioni di altri utenti, dal momento che si affida comunque a un emittente centralizzato.

Inoltre, emittenti e utenti hanno bisogno di componibilità: i pezzi devono essere in grado di interagire in molti modi diversi in modo relativamente fluido perché l'ecosistema sia notevolmente superiore all'ecosistema finanziario esistente. Ciò offre agli utenti una notevole flessibilità su come detenere un'attività, dove scambiarla, se e dove sfruttarla come garanzia e così via.

Finora questo tipo di attività ha beneficiato di una blockchain e di un consenso globale, anche se alcune ricerche suggeriscono l'esistenza di altre strade. Queste possono essere considerate come metodi per migliorare l'involucro tecnologico per gli emittenti di titoli, gli scambi, gli oggetti da collezione, i servizi di liquidità/leva e i servizi di pagamento fiat esistenti.

Consenso e informazione globali:

Da qui, entriamo nel campo della comunicazione decentralizzata e dei social media e vediamo che il consenso globale non è necessario o addirittura auspicabile.

Ad esempio, non raggiungiamo un consenso globale su 'tutte le e-mail'. I provider di posta elettronica utilizzano protocolli globali, ma non c'è nessuna entità che abbia bisogno o che abbia la capacità tecnica di catalogare lo stato attuale di tutte le e-mail a livello globale. In effetti, sarebbe un problema per la privacy se potessero farlo.

Allo stesso modo, Nostr non richiede un consenso globale e quindi non è una blockchain. I relay non devono comunicare tra loro e assicurarsi che siano tutti d'accordo. Gli utenti non hanno bisogno di connettersi a tutti i relay. La rete è open source e interoperabile, e gli utenti possono decidere quanta parte della rete vogliono vedere in base al numero dei relay cui vogliono connettersi e quante persone vogliono seguire.

I tentativi di utilizzare una blockchain come tecnologia di base per i social media o per altri tipi di esperienze internet simili non hanno senso, a mio avviso, perché il costo di raggiungere un consenso globale è costoso, non aggiunge necessariamente nulla all'esperienza e può danneggiarla.

Consenso e identità globali:

Infine, anche l'identità digitale non richiede un consenso globale.

L'esistenza di una coppia di chiavi pubblica/privata, ad esempio, può essere utilizzata per dimostrare l'identità continua (o almeno la proprietà continua della chiave privata) attraverso le piattaforme e nel tempo. Allo stesso modo, le organizzazioni o le applicazioni possono fornire servizi di identificazione più completi e dare all'utente la possibilità di condividere selettivamente parte di queste informazioni con i destinatari ammessi. Alcune di queste applicazioni possono utilizzare una blockchain o un livello costruito su di essa.

Non è necessario che ci sia un consenso globale di tutte le identità, né sarebbe necessariamente auspicabile che ci fosse.

Un esempio combinato: DENARO e INFORMAZIONI

Qualche tempo fa ho trasferito alcuni bitcoin da uno dei miei vecchi conti exchange di criptovalute a un portafoglio mobile lightning.

Se mi trovassi in un paese in via di sviluppo, anche in uno in cui le banche non mi permettono di inviare denaro ai broker di bitcoin o agli exchange di criptovalute, avrei potuto ottenere i sats tramite Stakwork (Stakwork è una piattaforma che, utilizzando la rete Lightning, mette in contatto persone che vogliono svolgere microtask con persone in grado di svolgere microtask a livello globale). Oppure avrei potuto acquistarne alcuni con denaro fisico tramite Azteco, un sistema di voucher.

Tendo a giocare con diversi portafogli a scopo di ricerca, per cui ho sia tipologia custodial che non custodial. Un esercizio che ho fatto per testare le diverse interfacce utente è stato quello di inviare rapidamente alcune frazioni di bitcoin (comunemente chiamate "sats") da un portafoglio all'altro sul mio telefono. Ogni transazione ha richiesto circa tre secondi. I beni al portatore saltavano da un portafoglio custodial a uno non custodial, da uno non custodial all'altro tipo. Le commissioni erano una frazione di centesimo e il processo era automatizzato e sotto il mio controllo. Ho anche aiutato delle persone a scaricare un portafoglio e a inviare loro dei sats in un paio di minuti.

Da lì ho trasferito alcuni sats al mio portafoglio Stacker News, il che ha richiesto circa tre secondi. Stacker News è un sito web simile a Reddit che richiede il pagamento di sats per postare, il che aiuta a prevenire lo spam ma non è effettivamente costoso per gli utenti reali. Gli utilizzatori possono darsi mance a vicenda con i sats, e quindi pubblicare buoni contenuti può farvi guadagnare qualche sats. Ho trasferito i sats su questo sito per poter postare e ho ricevuto un sacco di consigli per miei post.

Recentemente, quando ho provato Nostr, ho fatto qualcosa di simile. Ho installato il plugin Alby sul mio browser e l'ho usato per creare un nuovo portafoglio. Ho trasferito alcuni dei sats di Stacker News nel mio portafoglio Alby, il che ha richiesto circa tre secondi. Sul mio client Nostr ho inserito il mio portafoglio Alby. Da quel momento, gli utenti hanno potuto facilmente versare delle mance sul mio wallet. Naturalmente ho ricambiato le tips anche ad altre persone e ho potuto pagare per accedere a un relay premium. In qualsiasi momento, posso prelevare i sats da questi ecosistemi e metterli in un cold storage più profondo; questi portafogli lightning custodial e non, possono essere considerati come i contanti in un portafoglio, con compromessi simili per quanto riguarda la convenienza e la sicurezza.

La combinazione di una rete monetaria aperta e di una rete di informazione aperta è piuttosto interessante. Il denaro al portatore programmabile può circolare senza attriti attraverso le frontiere e tra le piattaforme. Le piattaforme possono essere interoperabili tra loro senza collaborare direttamente, semplicemente perché si interfacciano con gli stessi protocolli sottostanti. Gli operatori dei server possono essere incentivati a mantenere e migliorare una rete di informazioni attraverso microtransazioni.

Un insieme di protocolli che connettono globalmente le persone in termini di identità, informazioni e valore può ridurre molti attriti e creare molte nuove opportunità.

Il campo di battaglia della privacy

Il commercio aperto richiede il trasferimento di informazioni e di valore. Pertanto, sia le reti monetarie aperte che le reti informative aperte (e il loro utilizzo effettivo piuttosto che la loro semplice esistenza) sono importanti per lo studio dell'economia, della geopolitica e di vari risultati di investimento a lungo termine.

In generale, qualsiasi giurisdizione che sia attraente, nel senso che le persone e i capitali vogliono stare in essa e le informazioni possono essere condivise liberamente al suo interno e con il resto del mondo, dovrebbe accogliere tali tecnologie. Le reti monetarie e informative aperte, soprattutto se il loro utilizzo si diffonde in tutto il mondo in modi difficili da prevenire, consentono e accelerano il flusso di valore verso queste giurisdizioni più libere rispetto ad altre parti. I confini diventano meno rilevanti dal punto di vista economico.

D'altra parte, qualsiasi giurisdizione poco attraente, nel senso che le persone e i capitali vogliono sfuggirle e le informazioni sono limitate al suo interno e con il resto del mondo per proteggere i governanti, dovrebbe temere queste tecnologie. Le reti monetarie e informative aperte creano maggiori fughe di capitali e informazioni verso e fuori le giurisdizioni, dando potere ai loro cittadini o costringendo i governanti a spendere di più per aumentare le restrizioni esistenti per mantenere il loro isolamento.

Privacy finanziaria in calo

Nei tempi passati, quando lo scambio di denaro contante o di monete era più comune, la privacy delle transazioni era la norma. Con il consolidamento del mondo sui registri bancari, tuttavia, la privacy ha iniziato a scomparire.

Il Bank Secrecy Act del 1970, promulgato dal governo statunitense e tuttora in vigore, obbliga le banche a presentare un rapporto al governo se le transazioni giornaliere di un cliente superano i 10.000 dollari.

Quando questa legge è stata promulgata nel 1970, il reddito annuale americano medio era inferiore a 10.000 dollari. Pertanto, la legge riguardava solo somme di denaro piuttosto elevate che si muovevano nell'arco di una giornata, per un valore di oltre 80.000 usd, paragonato al dollaro più debole di oggi. Tuttavia, la legge non prevedeva alcun adeguamento all'inflazione. Con l'erosione del valore del dollaro nel corso del tempo, le banche dovettero effettivamente presentare rapporti relativi a livelli sempre più bassi di transazioni, poiché il valore di 10.000 dollari di transazioni effettuate in un giorno divenne sempre più comune. Ogni anno, il governo abbassa di fatto la soglia della sorveglianza finanziaria automatica, semplicemente attraverso l'inflazione, senza approvare ulteriori leggi.

Nei prossimi cinquant'anni, se il tasso di inflazione sarà in media pari a quello degli ultimi cinquant'anni, la soglia di segnalazione si ridurrà di circa 8 volte in termini di potere d'acquisto. Quando la legge è stata promulgata, il governo si è concesso la possibilità di tenere sotto controllo transazioni di dimensioni casalinghe. Nel corso del tempo, l'inflazione ha migliorato la legge in modo da poter tenere traccia di transazioni delle dimensioni di un'auto usata. Se la situazione continuerà così, sarà possibile tenere traccia di transazioni delle dimensioni di un tosaerba o di una bicicletta.

Questo è un esempio di espansione continua di un mandato di sorveglianza, senza dover approvare nuove leggi per farlo. L'inflazione funge da mandato in continua espansione.

Naturalmente, con altre tecnologie e metodi di sorveglianza, o con ordini del tribunale, o con nuove leggi, le autorità possono già vedere transazioni bancarie di qualsiasi dimensione.

La privacy delle informazioni è in calo

Un tempo la privacy nelle comunicazioni, nei movimenti e in altri aspetti della vita era costosa da violare. Prima della diffusione di Internet, degli smartphone, delle telecamere di sorveglianza e di altre tecnologie, l'unico modo per violare la privacy di una persona era spiarla fisicamente, perquisirla o perquisire la sua proprietà. Per questo motivo, la persona che vedeva violata la propria privacy aveva buone probabilità di sapere che era stata violata.

Nell'era digitale, è sempre più facile e poco costoso per i governi, le aziende o i singoli individui violare la privacy di qualcuno, senza che questi se ne accorgano. Per i governi e le aziende, una combinazione di informazioni pubbliche e private su milioni di persone può essere raccolta automaticamente su tutte le principali piattaforme e portali digitali. Questi dati, una volta raccolti, possono essere organizzati con varie tecniche di Big Data, tra cui il machine learning, quindi monitorati algoritmicamente o resi facilmente ricercabili dagli utenti del database.

Nel 2013 un appaltatore dell'agenzia per la sicurezza nazionale degli Stati Uniti, di nome Edward Snowden, ha divulgato ai giornalisti informazioni che hanno rivelato che le capacità di sorveglianza dell'agenzia per la sicurezza nazionale degli stati uniti si estendevano ben oltre quanto precedentemente noto al pubblico. In particolare, è stato rivelato che l'nsa è in grado di accedere direttamente ai sistemi dei principali fornitori di telecomunicazioni e alle grandi piattaforme software aziendali per raccogliere continuamente informazioni.

In uno dei primi rapporti sulla fuga di notizie, il Guardian ha rivelato che:

«La national security agency ha ottenuto l'accesso diretto ai sistemi di google, facebook, apple e altri giganti di Internet statunitensi, secondo un documento top secret ottenuto dal Guardian.

L'accesso dell'NSA fa parte di un programma precedentemente non rivelato chiamato Prism, che consente ai funzionari di raccogliere materiale tra cui la cronologia delle ricerche, il contenuto delle e-mail, i trasferimenti di file e le chat dal vivo, si legge nel documento».

Con la crescente digitalizzazione delle nostre vite, è diventato più facile per le aziende e i governi raccogliere le nostre informazioni. La privacy può essere violata automaticamente, su larga scala, in modo economico e senza che l'utente se ne accorga.

Nelle democrazie occidentali, questo ha degli aspetti negativi, ma finora non è stato generalmente percepito dalla popolazione nazionale. La maggior parte delle violazioni dei diritti umani commesse dai paesi sviluppati al giorno d'oggi tende a essere internazionale, sia per il colonialismo del passato che per il neocolonialismo del presente. Nei regimi autoritari, invece, le conseguenze sono più interne. Le persone possono essere arrestate per aver criticato il loro governo. Si può essere giustiziati per essere omosessuali. Si può essere rinchiusi in campi di concentramento se si pratica una religione minoritaria.

L'anno scorso, una giovane donna saudita e madre di due figli, studentessa all'Università di Leeds nel regno unito, è stata arrestata al suo ritorno in arabia saudita e condannata a 34 anni di carcere. Il suo reato era quello di aver seguito e retwittato vari attivisti su twitter, mentre si trovava nel regno unito. Un paio di mesi dopo, un cittadino saudita-americano di 72 anni che viveva negli stati uniti è stato arrestato e condannato a 16 anni di carcere quando è tornato in arabia saudita per quello che doveva essere un breve viaggio. Il suo crimine è stato quello di aver twittato critiche sul regime saudita mentre si trovava negli u.s.a.

Questo accade anche a persone in paesi che sono destinazioni turistiche popolari. In thailandia sono state comminate pene detentive di 25 anni per aver pubblicato online immagini ritenute offensive nei confronti della monarchia del paese. Ahmed Monsoor è stato condannato a dieci anni di carcere per aver sostenuto i diritti umani negli emirati arabi uniti in modo critico nei confronti dei governanti. Come ha riferito Human Rights Watch:

«alla terza udienza, il giudice ha letto sei accuse contro Mansoor, tutte interamente basate sul suo attivismo e sulla sua difesa dei diritti umani. Il tribunale lo ha poi condannato per cinque di questi capi d'accusa, tutti basati su semplici atti di difesa dei diritti umani, tra cui la pubblicazione di tweet sulle ingiustizie, la partecipazione a conferenze internazionali sui diritti umani online e scambi di e-mail e conversazioni su whatsapp (poi cancellati) con rappresentanti di organizzazioni per i diritti umani, tra cui Human Rights Watch e il Centro del Golfo per i diritti umani (GCHR). Il tribunale lo ha assolto dalla sesta accusa, 'collaborazione con un'organizzazione terroristica'».

Il tribunale ha basato il suo verdetto, annunciato durante la quinta e ultima udienza, sul codice penale e sulla legge sui crimini informatici del 2012, che rendono reato l'espressione pacifica di opinioni critiche nei confronti delle autorità, degli alti funzionari, della magistratura e persino delle politiche pubbliche e forniscono una base legale per perseguire e incarcerare le persone che sostengono una riforma politica o organizzano manifestazioni non autorizzate.

In cina, oltre 1,4 miliardi di persone hanno informazioni soppresse e sono soggette a vari livelli di autoritarismo. L'india, un altro paese di 1,4 miliardi di persone, è molto meno restrittiva, ma le informazioni vengono comunque rimosse dai social media e ha un bilancio contrastante in materia di diritti umani. Centinaia di milioni di persone in alcune zone del Medio Oriente e del Sud-Est asiatico sono soggette a un regime autoritario. L'oppositore politico di Vladimir Putin, Alexei Navalny, è stato avvelenato e, dopo essere sopravvissuto e tornato in russia, è stato messo in prigione e vi è rimasto fino ad oggi. Un sottoinsieme di paesi dell'America Latina e dell'Africa ha un regime autoritario. È un problema estremamente diffuso. Nel frattempo, le istituzioni gestite in gran parte dai paesi sviluppati, come il fondo monetario internazionale, collaborano volentieri con i regimi autoritari, contribuendo a mantenerli al potere.

Una delle difese che le persone hanno contro l'autoritarismo è la comunicazione e l'informazione privata e criptata. Questo permette di trasferire informazioni e valori, anche in modo privato. Raramente tecnologie di questo tipo saranno fornite dall'alto verso il basso; al contrario, per esistere ed essere resistenti, devono essere costruite dal basso verso l'alto e in modo altamente distribuito.

Lungo il percorso, tali tecnologie saranno dipinte come strumenti dei trafficanti di droga, dei trafficanti di sesso e dei terroristi da chi detiene il potere. E ciò che complicherà le cose è che sì, proprio come i cercapersone, proprio come Internet e proprio come qualsiasi tecnologia o rete potente, i criminali saranno tra coloro che utilizzeranno questi strumenti. Eppure, questi strumenti sono necessari e possono aiutare molte più persone di quante ne facciano soffrire.

Il lungo dibattito

I regimi autoritari si sono spesso rivolti a ovvie tecniche anti-privacy per prevenire le rivoluzioni. Tali regimi vogliono controllare il più possibile la diffusione delle informazioni.

Nelle democrazie occidentali, invece, le misure anti-privacy sono state più graduali e in genere sono state adottate a livello istituzionale piuttosto che a livello dei consumatori. È più facile convincere alcune migliaia di banche altamente regolamentate e alcune decine di grandi piattaforme Internet e società di telecomunicazioni a conformarsi a una sorveglianza finanziaria e informativa continua, piuttosto che convincere centinaia di milioni di individui a farlo.

In generale, abbiamo una serie di ragioni che spiegano perché la privacy debba essere violata in modo così continuo, sistematico e automatizzato. Negli anni '70, '80 e '90 si è spesso sostenuto che la privacy finanziaria e informativa deve essere limitata per frenare il traffico di droga. Negli anni '80, ad esempio, i cercapersone erano una fonte di costernazione:

«Sebbene i cercapersone, o beep, siano cresciuti in popolarità tra la forza lavoro - medici, fattorini e giornalisti li usano spesso - sono diventati anche un punto fermo nel mondo della droga, ponendo nuovi problemi alle forze dell'ordine e minacciando di offuscare l'immagine di un'industria high-tech in piena espansione».

-Washington Post, 1988, "Message is Out on Beepers"

A partire dagli anni 2000, il finanziamento del terrorismo è stato invece al centro della scena. Il patriot act del 2001, tra le altre cose, ha ampliato le capacità di sorveglianza del governo statunitense in nome della lotta al terrorismo. I programmi della nsa degli anni 2010, rivelati da Snowden, hanno ulteriormente ampliato e automatizzato tale capacità collegandosi alle principali piattaforme di messaggistica Internet e aggregando il maggior numero possibile di comunicazioni online.

Più di recente, il messaggio pubblico sulle restrizioni alla privacy ha riguardato immagini di bambini e/o stati nazionali sanzionati. Nel 2022, la commissione europea ha proposto una legislazione che cercherebbe di eliminare tutte le comunicazioni private imponendo la scansione automatica di e-mail e messaggi, compresi quelli criptati, alla ricerca di alcuni tipi di contenuti illegali. Sebbene tutti siano ovviamente contrari all'esistenza e alla distribuzione di immagini così terribili, l'idea che ogni metodo di comunicazione di tutti i cittadini debba essere continuamente scansionato e reso accessibile al governo è ritenuta da molti un'esagerazione. Analogamente, la sanzione del tesoro degli stati uniti nei confronti di Tornado Cash è stata un giro di vite sui metodi di privacy crittografica a causa della sua associazione con gli hackeraggi della DeFi, anche da parte della corea del nord. Qualsiasi entità che gestisce fondi su scala commerciale ha effettuato vari controlli di identità, e quindi i vari depositari privati centralizzati tendono a essere regolarmente chiusi. Nell'era moderna, a differenza del passato, la privacy finanziaria è considerata sinonimo di riciclaggio di denaro.

Un altro problema riguarda la riscossione delle imposte. Nei tempi antichi, quando le transazioni erano più private, un'imposta sul reddito era relativamente impraticabile. Le imposte tendevano a essere applicate sulla proprietà, sulle esportazioni/importazioni e sul reddito di grandi aziende o proprietà, perché tutto ciò era abbastanza visibile e verificabile. Al contrario, la tassazione del reddito a livello individuale era in genere una proposta disordinata a causa della difficoltà e delle spese di verifica. Anche oggi, tassare in modo accurato le aziende che dominano il contante rimane una sfida.

Tuttavia, con la conversione generalizzata ai registri bancari e alle buste paga automatiche dei datori di lavoro, è diventato più facile per i governi controllare i redditi e tassarli. I datori di lavoro pagano i propri dipendenti, segnalano i pagamenti al governo e l'intero processo è verificabile. Le imposte sul reddito sono così diventate una forma di tassazione dominante.

In futuro, se una porzione significativa dell'economia si sposterà su scala gigante verso il lavoro globale peer-to-peer, e il denaro e le informazioni in generale diventeranno più criptati e privati, e il denaro potrà essere auto-custodito e spostato a livello globale, cosa significherà per la capacità dei governi di controllare i redditi e imporre la tassazione su tali redditi a livello individuale? Tali verifiche e valutazioni potrebbero diventare molto più costose e potenzialmente impossibili, sugli utenti più sofisticati.

Una prospettiva potrebbe essere che i governi debbano semplicemente cambiare i loro modelli di tassazione nel corso del tempo, se effettivamente la tecnologia di privacy distribuita open-source dal basso e le reti monetarie/di informazione aperte si diffondono. In un certo senso, si tratterebbe di un ritorno a come erano le cose un tempo, ma nel regno digitale. Una parte maggiore della tassazione dovrebbe riguardare cose più fisiche, grandi e visibili, come le proprietà, le grandi imprese, la logistica e i punti vendita dei prodotti fisici.

L'altra prospettiva, generalmente dal punto di vista del governo, è che invece tutta la privacy debba essere eliminata. Ogni transazione tra ogni peer, a livello globale, deve essere monitorabile in modo da poter essere controllata e tassata. Anche se viene sviluppata una tecnologia emergente open-source dal basso per consentire la privacy, tale tecnologia deve essere messa fuori legge e/o emarginata il più possibile per impedirne l'uso diffuso. Potrebbe persino essere necessario imporre maggiori restrizioni agli sviluppatori di tale tecnologia, come proposto dalla legge antiriciclaggio sui beni digitali.

Purtroppo, questa seconda prospettiva assume un significato molto diverso quando ricordiamo che miliardi di persone vivono sotto l'autoritarismo e che le persone possono essere facilmente arrestate e condannate a lunghe pene detentive per aver criticato il loro governo, aver organizzato proteste, avere un orientamento sessuale sbagliato, avere una religione sbagliata o comunque avere qualche aspetto minoritario o disapprovato della loro vita.

A lungo termine, ritengo che il risultato, in un senso o nell'altro, sia più una questione di tecnologia che di politica. Dall'alto verso il basso, c'è lo sviluppo dei Big Data e delle capacità di sorveglianza automatizzata dei dati. Dal basso verso l'alto, c'è lo sviluppo di strumenti di crittografia e di reti monetarie/informatiche aperte. Quale delle due direzioni si rivelerà più potente, svolgerà un ruolo importante nel funzionamento di ogni genere di cose nei decenni a venire, comprese le varie interazioni economiche.

Pertanto, per i sostenitori della privacy e delle reti aperte vincere diventa una questione di rendere la tecnologia facile da usare, troppo costosa da eliminare e ben compresa dal pubblico. Per i sostenitori della sorveglianza onnipresente, invece, si tratta di convincere l'opinione pubblica che la privacy non è desiderabile e che questi strumenti non sono necessari o sono pericolosi, potenziando al contempo le loro capacità di raccolta e smistamento dei dati.

Dal punto di vista degli analisti, la sfida e l'opportunità consiste nel vedere dove si dirigono queste tendenze, il che significa monitorare i progressi degli approcci dal basso verso l'alto e dall'alto verso il basso per vedere chi è in testa.